Možda vidimo da se u našoj sredini pojavljuju nove tehnologije blokčejna. Kao što mi silno nije pokušao pojmiti najnovije tehnologije, uvijek se pojavljuje što novo. Jeste li u stanju da se zamudite, kako korijenite sve ove tehnološke blokčeine? Konsenzusni algoritmi glavni su kornemi ovih revolucionarnih tehnologija.

Konsenzusni algoritmi – to je ono što čini sve ove konsenzusne sekvencije blokova odličnih prijatelja od druge. Sjednite blokčejn objedinjuje milijune i milijune ljudi u jednom i tom že prostoru. Utorak, možda nikad više ne smiju mijenjati drugu drugu ili postoje uzajamno?

Otvorite ležit u arhitekturnim mrežama blokčejnov. Ova arhitektura je vrlo umno produktivna i konsenzusni algoritmi su zasnovani na ovoj arhitekturi.

Ako stvarno želite znati, kako funkcionira nesuglasna sljedeća blokčejna, trebate ugurati gorazdo glubže, što mislite. Ako počnete osvještavati sve, što je potrebno znati o konssenznim algoritmima u ovom rukovodstvu. Itak, dajte produžite!

Contents

- 0.1 Oglavlenie

- 0.2 Glava 1: Čto takoe konsenzusnye algoritmy?

- 0.3 Glava 2: Problemi sa zadacima vizantijskih generalova

- 0.4 Glava 3: Počemu nam nužni konsenzusni algoritmi?

- 0.5 Glava 4: Blokčejn: skelet za organizaciju podataka decentralizirane mreže

- 0.6 Glava 5: Konsenzusni algoritam: Duša Seti

- 0.7 Glava 6: Različiti tipi konsenzusnog algoritma

- 0.8 Glava 7: Drugi tipi konsenzusnog algoritma

- 0.9 Glava 8: Izključujući zamjene

- 1 Glava 1: Čto takoe konsenzusnye algoritmy?

- 2 Glava 2: Problemi sa zadacima vizantijskih generalova

- 3 Glava 3: Počemu nam nužni konsenzusni algoritmi?

- 4 Glava 4: Blokčejn: skelet za organizaciju podataka decentralizirane mreže

- 5 Glava 5: Konsenzusni algoritmi: Duša Seti

- 6 Glava 6: Različiti tipovi konsenzusnih algoritmova

- 6.1 Spisak svih konsenzusnih algoritmova

- 6.2 Dokazatelʹstvo raboty

- 6.2.1 Počemu je sustav postao stolno osjetljiv?

- 6.2.2 Kako se dokazno djelovanje rada realizira u mrežnim blokovima?

- 6.2.3 Točno se koristi konsenzusni algoritam blokčejn «Dokazivanje rada»?

- 6.2.4 Početak tehnologije blokčejn koristi “dokazivanje rada” na prvom mjestu?

- 6.2.5 Osnovni glavni problemi s nerazumljivim algoritmom «Dokazivanje rada»?

- 6.2.6 Što je otprilike 51% ataki?

- 6.3 Dokazatelʹstvo doli

- 6.4 Algoritmi blokčejn: Konsenzusni algoritam «Delegirano dokazivanje doli».

- 6.5 Arendovanno dokazatelstvo doli (LPoS)

- 6.6 Dokazivanje prošedšeg vremena (PoET)

- 6.7 Algoritmi blokčejna: «Realizacija protokola zadataka vizantijskih generalova» (PBFT)

- 6.8 Proširena vizantijska pogreška (SBFT)

- 6.9 Delegirani protokol zadataka vizantijskih generalova (dBFT).

- 6.10 Napredni aciklički graf (DAG).

- 7 Glava 7: Drugi tipi konsenzusnih algoritmova.

- 8 Glava 8: Izključujući zamjene

Oglavlenie

Glava 1: Čto takoe konsenzusnye algoritmy?

Glava 2: Problemi sa zadacima vizantijskih generalova

Glava 3: Počemu nam nužni konsenzusni algoritmi?

Glava 4: Blokčejn: skelet za organizaciju podataka decentralizirane mreže

Glava 5: Konsenzusni algoritam: Duša Seti

Glava 6: Različiti tipi konsenzusnog algoritma

Glava 7: Drugi tipi konsenzusnog algoritma

Glava 8: Izključujući zamjene

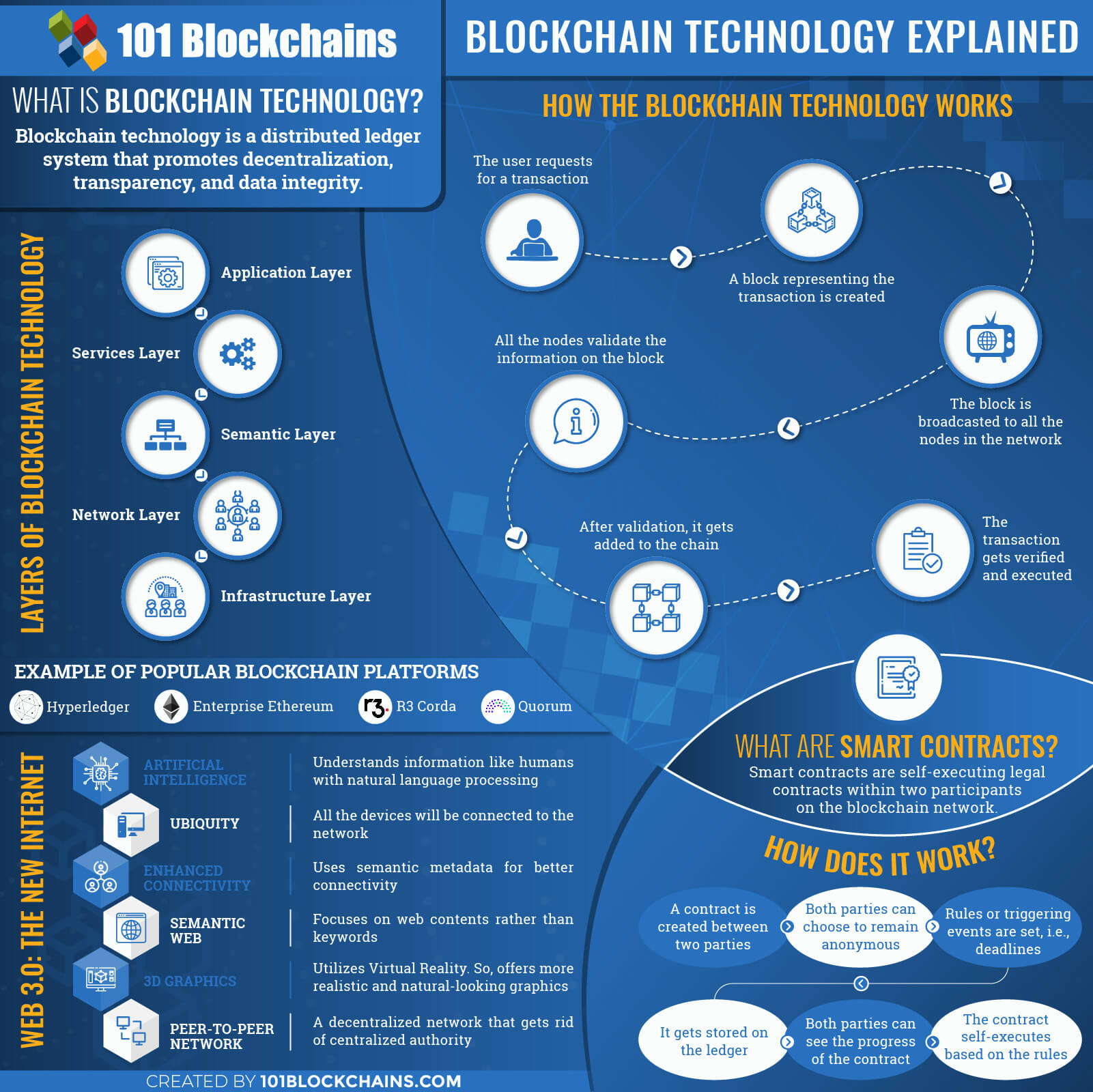

Glava 1: Čto takoe konsenzusnye algoritmy?

Tehničko definiranje će biti takvo:

konsenzusni algoritmi – ovo je postupak donošenja rješenja za grupe, gdje se zasebna lica grupa formiraju i podržavaju rješavanje, što sve najbolje dolazi za ostale. Ova forma rješenja, kada ljudi moraju podržati rješenje većine, ne mora ih imati ili nema.

Ako govorite, ovo je samo jedan od načina primjene rješenja unutar grupa. Pozvolʹte mne provlustrirovatʹ éto primerom. Predstavite sebe grupi iz deset godina, koji su htjeli donijeti odluku po projektu, koji im donosi prijedlog. Každyj iz njih može predložiti svoju ideju, ali većina će biti u upotrebi te, koja će im pomoći više od svega. Drugi bi trebali prihvatiti ovo rješenje, ne smiju ga koristiti ili ne.

Sada se predstavite i sami sa tisućama ljudi. Razve éto ne budet namnogo složnee?

Konsenzusni algoritmi se jednostavno slažu s većinom glasova, a također se slažu s temom, što je svima dobro. Na ovaj način, ovo je uvijek pobjeda za mreže.

Konsenzusni modeli blokčejna – ovo su načini stvaranja ravenstva i pravednosti u internetskoj mreži. Konsenzusne sisteme, koji se koriste za ovo slaganje, nazivaju konsenzusnom teoremom.

Ovi konsenzusni modeli sadrže blokčejn koji se nalazi iz nekih konkretnih cjelina, kao što su:

- Priâtie soglašeniâ: imajući mehanizam sakuplja sve suglasnosti iz grupe, to je moguće.

- Saradnja: každaja iz grupe strempits da bolje sporazumijevanje, što dovodi do interesa svih grupa u celom.

- Sovmestnaâ rabota: svaki će čovjek raditi u zapovjedništvu, ostavi svoje lične interese u strani.

- Ravna prava: svaki sudionik ima jednako pravo glasa. To znači, što će glas svakoga čovjeka važen.

- Učešće: svaki član mreže mora sudjelovati u glasovanju. Nikto neće biti zaboravljen ili može ostati bez glasova.

- Deâtelnost: svaki član grupe jednokratno aktiviran. U grupama koje nemaju licence s više nego u drugoj odgovornosti.

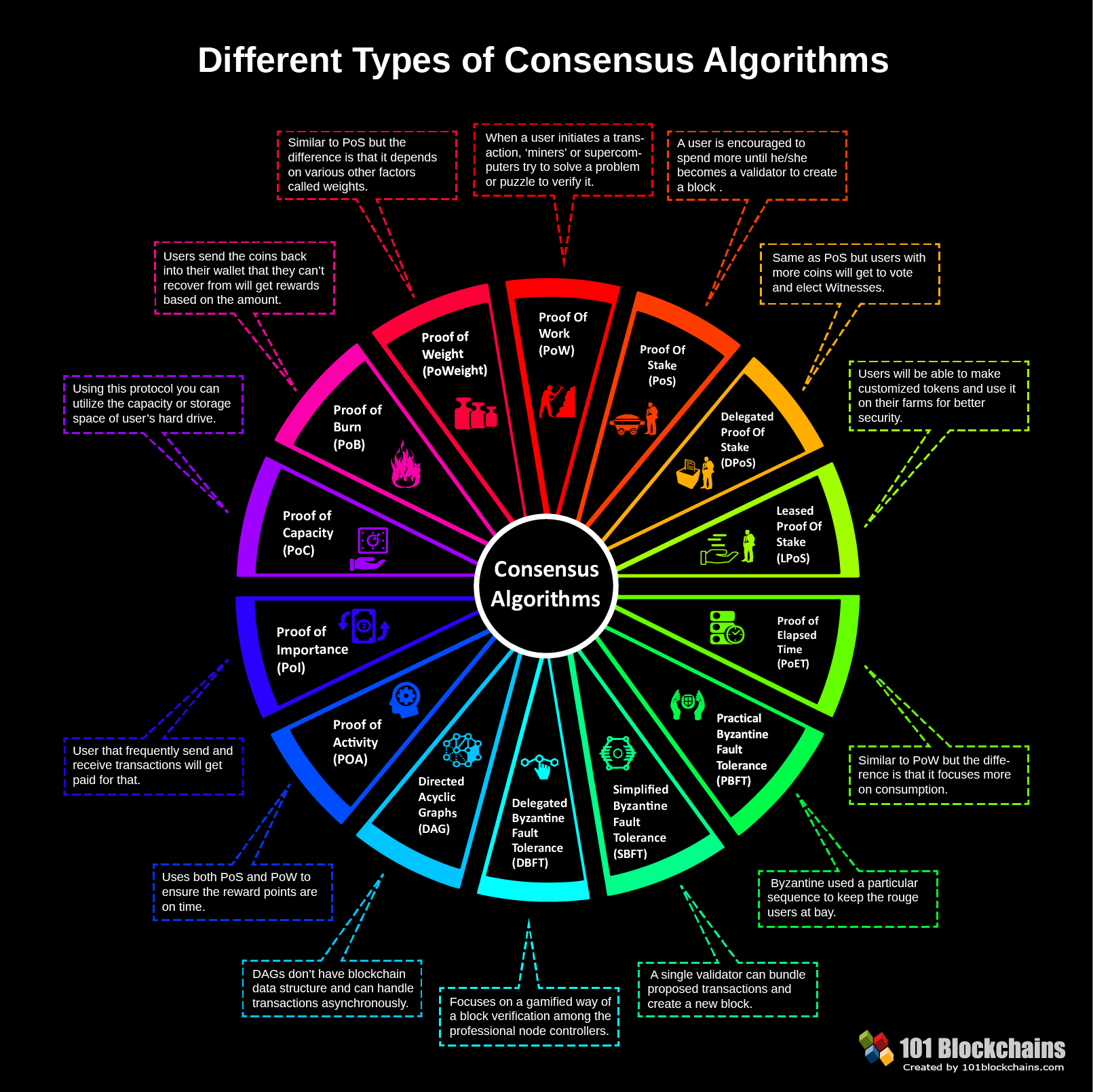

Različiti tipi konsenzusnih algoritmov: Infografika

Glava 2: Problemi sa zadacima vizantijskih generalova

Zadača vizantijskih generalova – to je sustav s konkretnim slučajevima neudači. To se naziva problematikom vizantijskih generalova. Možete najbolje razviti sve ove situacije s distribuiranom računalnom sustavom. Mnogo se može voziti sboi u konsenzusnim sistemima.

Ti e-komponenti odgovaraju za daljnju proturječnu informaciju. Konsenzusne sustavi mogu raditi i istovremeno, kad svi elementi rade u harmoniji. Međutim, ako čak i jedan iz komponenata u ovom sustavu nije ispravljen, svaki sustav može doći iz stroja.

Neispravnosti komponenata uvijek istražuju sustav nesiglansiranja vizantijskih generalova i stoga nisu idealni za uporabu ovih suglasnih sustava za decentraliziranu mrežu.

Eksperti nazivaju ovo «problematikom vizantijskih generalova». Sve još ne razumijete?

Pozvolʹte mne razobratʹsâ s neskladnym primerom

Predstavite, što je grupa generalova, i u svakoga iz njih postoji armija. Oni skupljaju napad na grad i uzimaju ga pod svojim nadzorom, ali za ovo im je potrebno biti odlučeno, kao što je napad.

Možete to pomisliti, što je lako. Međutim, postoji mala težina. Općenito se mogu obrati samo preko kurjerova, a neki će generali-predatelji pokušati sabotirati napad.

Oni mogu poslati nevernu informaciju preko kurjerova ili ako kurir može biti i sam član vragom.

Kurjer također može unaprijed sabotirati putem isporuke neverornih informacija.

Vot počemu problemu treba otpustiti istočno. Prije svega, trebamo ostaviti svakog generala da pristupi međusobnom rješenju, a koji potvrdi, uvjeri, da čak i samo neznačivo broj predatelja ne može doprinijeti provali cijele misije.

To vam može pokazati prilično jednostavno; međutim, to nije tako. Prema istraživanju, za n predatelja treba 3n + 1 genelov. Ponadobit će se četiri generala, da biste se pitali s jednim predateljem, što čini sve ovo prilično složno.

Glava 3: Počemu nam nužni konsenzusni algoritmi?

Glavna problem s vizantijskim generalima uklapa se u postizanje dogovora. Ako dođe do jedne pogreške, ne možete se pridružiti dogovoru ili imati više stupnjeva složenosti.

S druge strane, konsenzusni algoritmi zaista se ne rješavaju s tim problemima. Osnovna je svrha postizanje kako bilo konkretne cjeline. Konsenzusni modeli blokčejna gospođa su više pouzdanih, čak i vizantijskih.

Ako nešto budete koristili kada distribuirana sustav može biti suprotna rezultatima, bolje upotrijebite konsenzusne algoritme za najbolju riječ.

Glava 4: Blokčejn: skelet za organizaciju podataka decentralizirane mreže

Sada dajte pogled na unutrašnji tehnološki blok, da biste dobili najbolji pogled na cijeloj mreži.

- To je nova sposobnost za organizaciju baza podataka.

- Može sadržavati sve, što se mijenja u skladu s tim.

- Svi podaci se uređavaju u blokovima.

Međutim, ne unesite nikakvu decentralizaciju u samoj blokovnoj cijepi. To je povezano s temom, što blokčejn ne pruža sredu decentralizacije. Potražite nam nužne konsenzusne algoritme da biste ih osigurali za potpunu sustav decentralizacije.

Na taj način, tehnološki blok samo će vam omogućiti stvaranje druge strukturirane baze podataka, ali ona neće izvršiti postupak decentralizacije. Vot počemu blokčejn smatra skeletom cijele decentralizirane mreže.

Glava 5: Konsenzusni algoritmi: Duša Seti

Na samom dele ovaj metod je prilično prosv. Konsenzusni modeli blokčejn – ovo je samo mogućnost postizanja slaganja. Međutim, ne može biti nikakva decentralizirana sustav bez ostalih konsenzusnih algoritama.

Nevažno, budemo li novy doveri drugu drugu ili net. Ja se dodam slediti određenim principima i postići kolektivno slaganje. Za ovo vam je potrebno provjeriti sve konsenzusne algoritme.

Dok ne možemo otkriti nikakve konkretne algoritme, koji rade za svaku tehnologiju blokčejna. Da biste pronašli najrazličitije algoritme konsenzusa, da biste dobili najbolji pregled svih slika.

Glava 6: Različiti tipovi konsenzusnih algoritmova

Spisak svih konsenzusnih algoritmova

- Dokazatelʹstvo raboty (Proof -of -Work)

- Dokazatelʹstvo doli (Proof-of-Stake)

- Delegirano potvrđivanje doli (Delegirani dokaz o ulogu)

- Arendovano potvrđivanje doli (Zakupljeni dokaz o ulogu).

- Dokazivanje prošloga vremena (Dokaz proteklog vremena)

- Realizacija protokola zadataka vizantijskih generalova (Praktična tolerancija bizantske greške)

- Proširena vizantijska pogreška (SBFT)

- Delegirani protokol zadataka vizantijskih generalova (Delegirana bizantska tolerancija na greške)

- Napredni aciklički graf (DAG).

- Dokazivanje djelatnosti (Dokaz o -aktivnosti)

- Dokazivanje važnosti (Dokaz o -važnosti)

- Dokazatelʹstvo emkosti (Proof-of-Capacity)

- Dokazivanje sžiganja (Proof-of-Burn)

- Dokazivanje vesa (Proof-of-Weight)

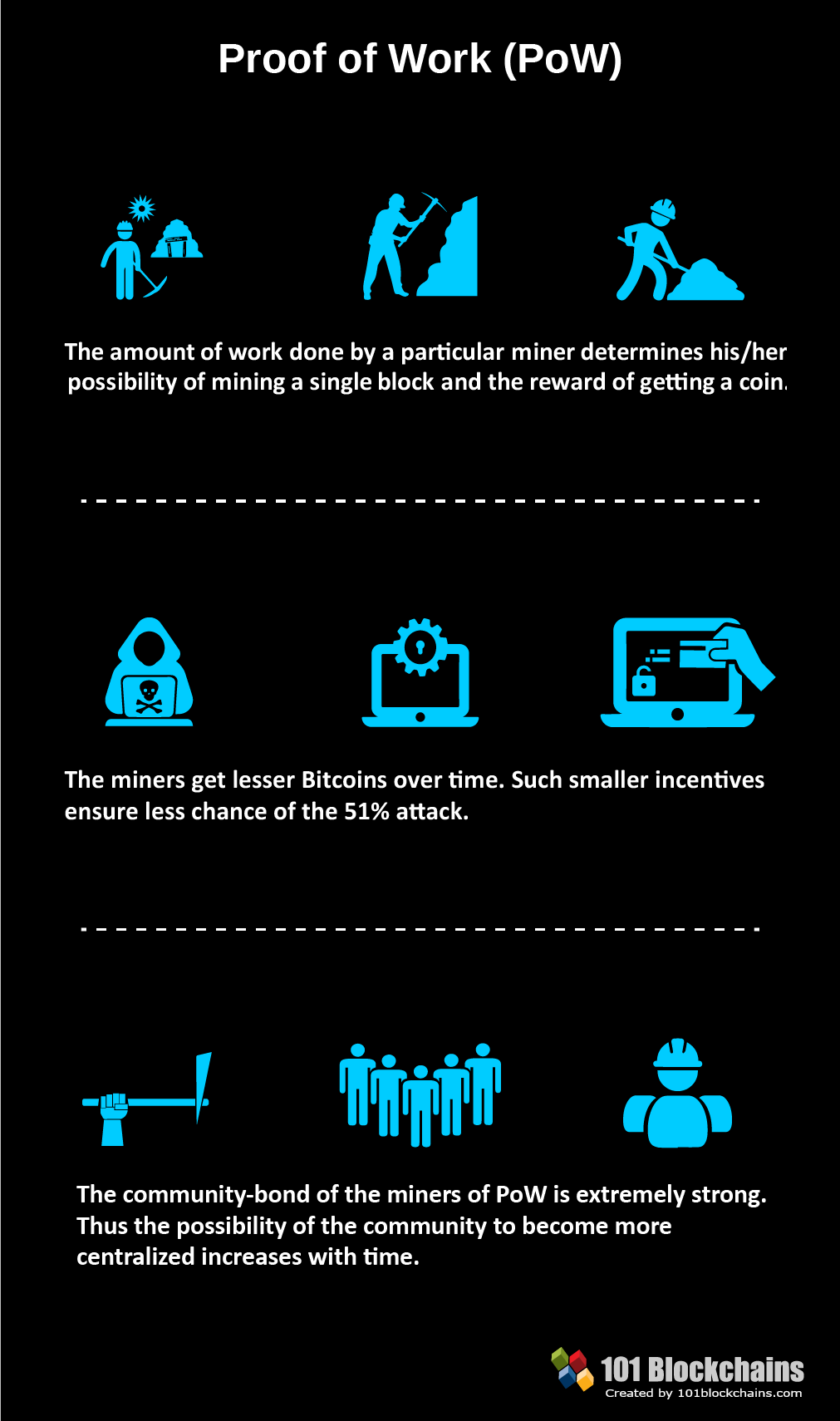

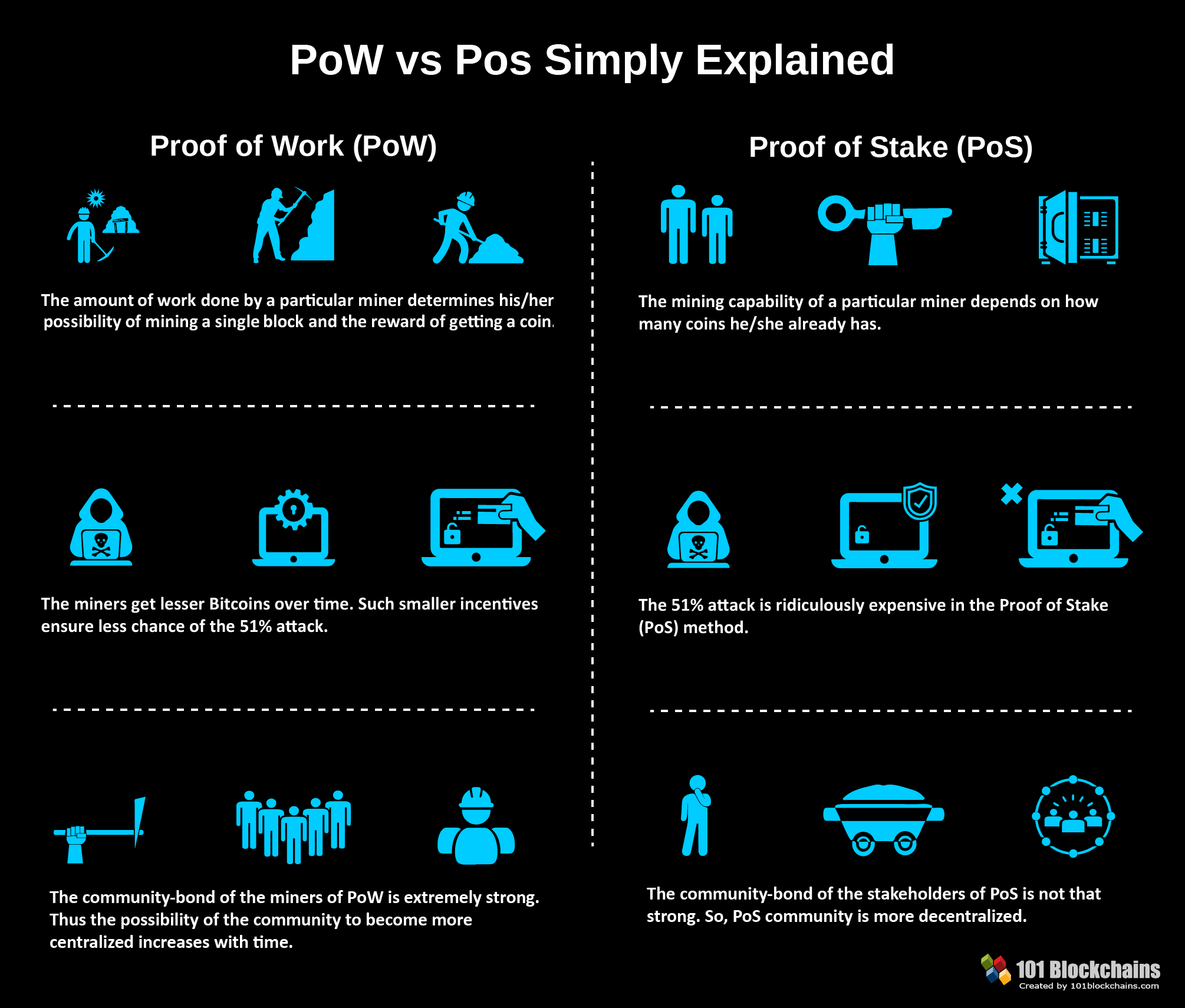

Dokazatelʹstvo raboty

Dokazivanje rada – ovo su prvi algoritmi blokčejna, vodeni u blokčejn. Mnogobrojne tehnologije blokčejn koriste esencijalne modele blokčejna za potvrdu svih svojih transakcija i stvaranje odgovarajućih blokova u setevoj cepočki.

Adrenalna sustavna decentralizacija skuplja sve informacije povezane s blokovima. Međutim, neophodno je slijeđenje za sve transakcijske blokove.

Ova odgovornost svodi se na sve posebne novice, nazivaju se majnerima i postupci koji se koriste i nazivaju se majningom. Središnjim principom ovom tehnologijom rješavaju se složeni matematički zadaci i laka izdavačka rješenja.

Možda ćete pomisliti što je za matematičku zadaću?

Za sve, za rješenja ovih matematičkih zadataka potrebna je veća vyčisliteljska snaga. Na primjer, funkcija Héš (Hash) ili kako definirati izlaz bez uvoda. Druga – ovo je celočisteliteljska faktorizacija, koja takođe ima zagadke.

To se događa kada poslužitelj prepoznaje činjenicu da je počinio DDoS-ataku i za to da bi je pronašao, nesuglasni sustav zahtijeva velik broj iznosa. Zdesʹ prigodâtsâ majneri. Otvara se čitav problem s matematičkim upoređivanjem koji se naziva hešem.

Međutim, dokazno djelovanje rada ima određene ograničenja. Kažetsâ, čto silno rasti, i zajedno s tim joj je potrebno mnogo vyčislitelʹne moči. Ovaj postupak povećava vašu osjetljivost.

Počemu je sustav postao stolno osjetljiv?

Konsenzusna posljednja blok-opis opisuje se u osnovi na točnim podacima i informacijama. Ne manje od toga, brzina sistema krajnje je neodgovorna. Ako se problem izgubi previše složno, za generiranje bloka potrebno je mnogo vremena.

Transakcija zaderživaetsâ i obŝij radni proces nadostanavlivaetsâ. Ako problem generacije bloka ne može biti riješen tijekom određenog vremena, istovremeno stvaranje blokova staneta jednostavno je čudno.

Međutim, ako problem izgubi previše prostora za sustav, tada će biti podvrgnuta DDoS-atakama. Osim toga, rješenje je potrebno dodatno provjeriti, jer ne mogu biti podržane sve pogreške.

Ako su mogli to učiniti, tada mreže nisu najvažnije od najvažnijih funkcija – prozirnosti.

Kako se dokazno djelovanje rada realizira u mrežnim blokovima?

Prežde sve, majneri rešavaju sve glasove, i nakon ovih novih blokova bit će stvorene i potvrđene transakcije. Nevozmožno skazat, naskolʹko složnoj možet bytʹ golovolomka.

To jako ovisi o najvećem broju korisnika, minimalnoj snazi i općenitom opterećenju mreža.

Novi blokovi postavljeni s funkcijom Héš i každaja iz njih sadrže heš funkciju prethodnog bloga. Na taj način, set donosi dodatni nivo zaštite i sprječava bilo kakve poremećaje. Kako samo majner rešava golovolomku, stvara se novi blok i transakcija potvrđuje.

Točno se koristi konsenzusni algoritam blokčejn «Dokazivanje rada»?

Samyj populârnyj iz nih – bitkojn. Bitkojn je predstavio ovaj tip konsenzusnog algoritma blokčejn do bilo koje druge kriptovalutine. Konsenzusni modeli blokčejn dopuštaju bilo kakvu promjenu u složenosti glasova, temeljene na općenitoj mreži mreža.

Za stvaranje novog bloka potrebno je oko 10 minuta. Drugi primjer konsenzualne kriptovalutice, kao što je Litecoin, također nudi tu mrežu.

Još jedan korisnik algoritma blokčejnov, Ethereum, koristio je dokazno djelovanje u gotovo 3-4 bolja projekta na platformi. Međutim, Ethereum je predvidio «Dokazanost stavki».

Početak tehnologije blokčejn koristi “dokazivanje rada” na prvom mjestu?

Ako želite biti zanimljivi, možete koristiti različite tehnologije blokčejna za korištenje dokaza za rad na početku.

To je povezano s vremenom, što PoW nudi zaštitu od DDoS-a i smanjuje cjelokupno jutro. Ti algoritmi blokčejn predstavljaju prilično složenu problematiku za hakerove. Sustav zahtijeva mnogo vyčislitelʹnyh moŝnosti i usilitelâ.

Neophodno je da ovaj razlog hakera uzme u obzir nesretni model blokčejna, ali za ovo je potrebno mnogo vremena i to je prilično složno, što čini zatrate previše boljim.

S druge strane, nikakvi majneri ne mogu se odlučiti za cijelo vrijeme, zato što usvojena rješenja ne ovise o sumama novca. To ovisi o onome, što znači da možete stvoriti nove blokove.

Osnovni glavni problemi s nerazumljivim algoritmom «Dokazivanje rada»?

Ne svi konsenzusni algoritmi idealni; «Dokazivanje rada» nije isključenje. Ako nemate mnogo položnih crta, nema ni mnogo nedostataka. Posmotrim, kakovni osnovni nedostatci sistema.

-

Veće potrošnja energije

Setʹ blokčejn sadrži milijune i milijune razvijenih mikročipova, koji neprestano heširaju. Ovaj postupak zahtijeva mnogo goručeg.

Bitkojn u ovom trenutku nudi 20 milijuna sekundi u sekundi. Majneri u mrežama koriste neke posebno razvijene mikročipove za heširanje. Ova procedura omogućuje povezivanje i dodavanje sloja zaštite od napadača.

Učinak sigurnosne mreže, temeljen na dokaznom radu, zahtijeva mnogo energije i intenzivno. Veće potrošnja postaje problematična u svijetu, gdje se zaustavlja energija – glavni sustav dolazi do stalkivanja s velikim sumom zatraženim zbog potrebe za elektroenergijom.

Najbolje rješenje ove probleme bit će jeftiniji izvornik energije.

-

Centralizaciâ majnerov

S energetskom problematikom «Dokazivanje rada» bit će napredovalo u odnosu na više jeftinih električnih rješenja. Ali ne manje od toga, osnovna je problem nastala u slučaju da proizvođač bitkoina podnimate. Tijekom određenog vremena proizvođač može stvoriti još glasnije i pokušati stvoriti nova pravila u sustavu majninga.

Takva situacija predstavljena je centralizaciji u okviru decentralizirane mreže. Ovo je još jedna od problema s kojima se algoritmi neprestano postavljaju.

Što je otprilike 51% ataki?

Pozvolite moje mišljenje, što znači 51% napada. Ova ataka označava mogući nadzor nad većinom korisnika i zahtijeva više dijelova glavne snage. U ovom slučaju zloupotrebitelji su dostavili dovoljno energije za upravljanje svima u mrežama.

Oni mogu međusobno koristiti druge ljude koji stvaraju nove blokove. Napadači također mogu dobivati nagrade na osnovi svoje taktike.

Pozvolite moje mišljenje pojaviti se na konsenzusnom primjeru.

Predstavite sebi scenarij, kada Alisa šalje Bobu nekotroju kriptovalutu kroz set blokčejna. Međutim, Alisa je volenjena u napadu, a Bob – nije. Nedelja se dešava, ali zloupotrebitelji ne mogu omogućiti preusmjeravanje kaku-libo summu, puštanje vilku u cepočke.

U drugim slučajevima majneri se objedinjuju u jednom iz filalova. Oni će posjedovati maksimalnu vyčisliteljsku snagu, objedinjenu na ovim blokovima. Potražite druge blokade s bolešću kratkog života, ali oni će se otvoriti. U rezultatu Bob ne dobiva dengi.

Međutim, ovo nije rješavanje problema. Jedno zajemanje mnogo glavnih utjecaja, nakon slučajnosti, primljenog razoblačenja, korisnika koji napuštaju napuštanje i u konačnom itoge trgovinskom trošku smanjuje se.

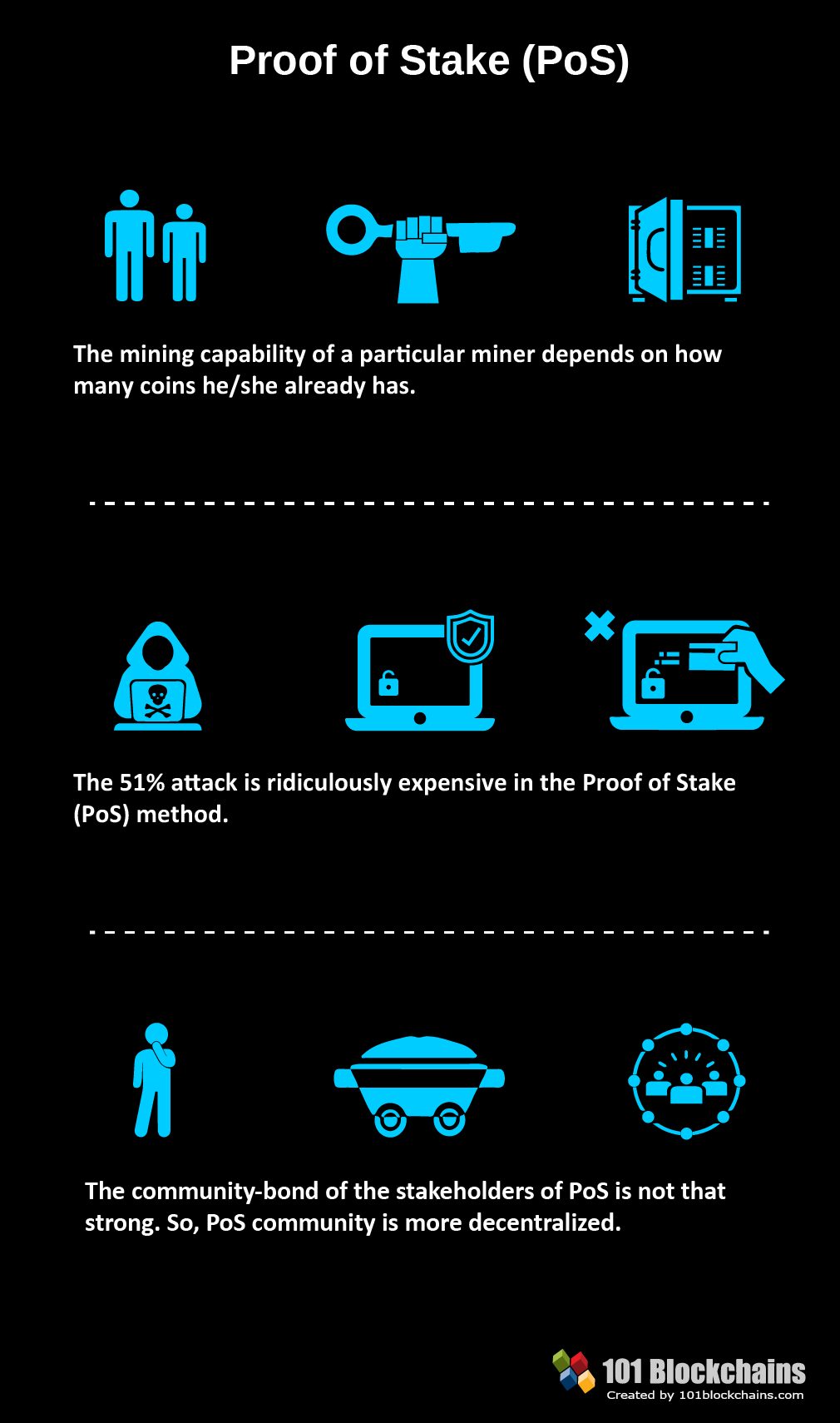

Dokazatelʹstvo doli

Čto takoe «Dokazalstvo doli»?

Dokazatelstvo doli – ovo je nesuvisli algoritam blokčejn, koji sadrži dio s osnovnim nedostacima algoritama «Dokazivanje rada». U ovom slučaju svaki blok se provjerava, ako dodate još jedan blok u leder blokčejn. U ovom estʹ neznatnyj povorot sûžeta. Moguće je da se majori mogu pridružiti procesu vježbanja pomoću svojih novčanih sredstava da bi ih dodali.

Dokazivanje stavki – ovo je novi tip koncepcije, gdje svaki čovjek može svirati ili čak potvrditi nove blokade samo na osnovama upravljanja monetama. Itak, u ovom slučaju, ako imate više novca, a zatim najbolje vaše šanse.

Kako to radi?

U ovom konsenzusnom algoritmu majnerov vybiruût zaranee.

Hotâ postupak u potpunosti slučajno, sve što svaki majner može sudjelovati u dolirovanii. Sve majnerske mreže se pojavljuju u slučajnom obliku. Ako imate određeno količinu novca, sahranjeno zaranee na vašim košeljkama, vi ćete biti kvalificirani kao mreža u mreži.

Nakon toga, ako postavite novu stavku, ako je prihvatite, ako želite biti majstor, trebate unijeti određeni broj moneta, nakon čega će se stvoriti sustav glasova za vybora validatora. Kad sve bude spremno, majneri sadrže najmanje minimalne sume, potrebne za specijalnu košeljku.

Proces dovolʹno prost. Novi blokovi bit će kreirani proporcionalno količinom novca na osnovi košeljke. Na primjer, ako imate 10% svih moneta, a zatim ćete dobiti 10% novih blokova.

Postoji mnogo tehnoloških blokova, koji koriste mnoštvo suglasnih algoritama «Dokazivanje doli». Ne manje od toga, sve algoritme rade jednokratno: za sviranje novih blokova, svaki majstor dobiva voznagrađenje u blokovima, kao i do transakcijskih sborova.

Što se događa u «Prikazivanju objedinjenih dokumenata»?

Postoje i drugi načini sudjelovanja u etiketiranju. Ako su summe stavke previsoke, možete se pridružiti pulu i dobiti dobit kroz to. Možete napraviti ovo dvostruko modusi.

Prije svega, možete dodati svoju monetu drugom korisničkom partneru, koji će sudjelovati u puli, a zatim podijeliti s vašim prihodima. Ako ne želite, za pronalaženje posla morate pronaći pouzdanog čovjeka.

Drugim metodom pridružilo se samostalno pulu. Na taj način, svaki, koji sudjeluje u ovom konkretnom puleu, izbrisat će dobit na temelju sumnjivih stavki.

«Dokazatelʹstvo stavki»: kakovye prednosti?

Prežde sve, ovaj tip konsenzusnih algoritama ne zahtijeva skolko-nibudʹ tâželoj apparatnoj rezervnoj kopiji. Nude vam jedinstveni funkcionalni računalni sustav i stabilni internetski spoj. Ljubavni čovjek, u kojem ima dovoljno novca u mrežama, također može odobriti transakcije.

Ako čovjek investira u ovo mjesto, to neće biti moguće tijekom vremena, kao i druge investicije. Jedinstveno, što se vraća na dobit, – ovo je cijena kotanja. Konsenzusnyj algoritam blokčejn «Dokazatelʹstvo stavki» namnogo bolee énergoéffektiven, čem «Dokazalitelʹstvo raboty». To čak i ne treba previše velikog energetskog potencijala.

Također umanjuje ugrozu 51% napada.

Nesmjerno na to, što «Dokazivanje doli» čini se prilično dobrim, kao što je «Dokazivanje rada», sve postoji jedan bitan nedostatak. Osnovni nedostatak sustava je to, što je puna decentralizacija nemoguća.

To je jednostavno zato što samo nekoliko sati mora sudjelovati u klasterizaciji u mrežama. Lica s većinom novca u konačnom slučaju kontrolirat će bolju dijelove sustava.

Popularne kriptovalutine, koriste “Dokazivanje doli” u osnovnim tehnologijama blokčejna.

PIVX

To je još jedna privatna moneta koja ima gotovo nuleve komisijske komore. Ranee PIVX dobio je odgovor na Dash. Međutim, on je preusmjerio «Dokazalstvo doli» iz «Dokazivanje rada». Oni također osiguravaju najbolje stabiliziranje pomoću glavnog nota za distribuciju blokova.

Ako želite započeti, prihvatite PIVX, trebate službeno služiti košelekom i zatim ga sinkronizirati s blokčeinom. Nakon ovog, morate prenijeti dio valuta u košelek, a zatim ostavite njegov povezani način.

Mnogo kriptovalûty dobilo otvet othodnoj konsenzusnoj sljednosti blokčejn bitkojna; NavCoin – jedan iz njih. Projekt je potpuno otvoren s pristupnim kodom. Oni su također prešli na «Dokazivanje doli» ranje, čim većina kriptovalût.

Da biste dobili maksimalni iznos, vaš računar mora biti povezan u mrežu tijekom dužeg vremenskog razdoblja. Nakon što „Dokazivanje stavki“ ostane vrlo malo, možete ga ostaviti u radnom stanju tijekom dužeg razdoblja bez ikakvih zaborava.

Stratis

To je još jedna konsenzusna naredna blokada, koja radi na «Dokazalnim stavkama». Usluge u glavnom dijelu namijenjene poslovanju. Korporacije mogu koristiti za stvaranje vlastitih dApps-a bez vlastite mreže.

Platforma nudi razrađenu aplikaciju u bokovim cepima, koja sprečava bilo kakve sigurnosne zadatke. Oni su započeli kao projekt «Dokazivanje rada». Međutim, u koncernu prešli su na «Dokazivanje stavki».

Algoritmi blokčejn: Konsenzusni algoritam «Delegirano dokazivanje doli».

«Delegiranoe dokazatelstvo doli» – ovo je varijanta tipičnog «Dokazivanje doli». Sustav je prilično nadežna i donosi drugu formulu fleksibilnosti za sve uravnenje.

Ako imate potrebe za brzim, učinkovitim, decentraliziranim konsenzusnim algoritmima, „Delegirano dokazivanje doli“ bit će najbolje za prikaz. Voprosi državnika u potpunosti se mijenjaju ovdje demokratskim putem. Časovni komponent u mrežama može biti član delegata.

Zdesʹ vmesto majnerov ili validatora nody zovu se delegati. Opredelivši proizvodnju blokova, etaža sustava može izvršiti transakciju svega za jednu sekundu! Štoviše, ovaj je sustav razvijen za pružanje svih nivoa zaštite od regulatornih problema.

Svideteli, potvrđivanje svih podpisa

Obično svjedoče slobodni od pravila i drugih neutralskih slova. Standardni svjedok u tradicionalnim kontraktima daje posebno mjesto za potvrđivanje svjedoka. Oni se jednostavno uvjeravaju, jer ljudi moraju kontaktirati u određeno vrijeme.

U DPOS svjedocima mogu se stvoriti blokirani podaci. Postoji i koncepcija glasovanja za odabrane glavne svjedoke. Golosovanje dolazi samo tada, kada sustav računa, što je potpuno decentralizirano.

Vsem sviditelâm vyplačivaût srazu nakon stvaranja bloka. Tarif je mogao započeti sustav.

Izmjena posebnih parametara u odabranim delegatima

Kako i svjedoci, delegati također vybiruûtsâ. Delegati se koriste za izmjene i dopune ostalih parametara mreža. S delegatima možete dobiti pristup transakcijskim vozilima, intervalu između blokova, veličinama blokova i uplatom svjedoka.

Da biste promijenili parametar u mrežama, većina delegata mora glasovati za jedno i to drugo. Međutim, delegati nisu polučeni, kao svjedoci.

Izmjena tipičnih pravila

Za besperspektivnu sustavu rada potrebno je vrijeme za dodavanje različitih funkcija. Međutim, postupak dodavanja ove funkcije ne može se izvršiti bez potencijalnog držatelja. Svideteli se mogu sakupljati zajedno i mijenjati politiku, ali to nisu programirani.

Oni moraju ostati neutralan i samo radnici zainteresirani storon. Itak, prvobitno sve ovisi o državnicima.

Risk ataki «Dvostruki rashody»

DPOS riskira dvostruke rezultate u značajnom stupnju smanjenja. To se može izgovoriti, kad se blokčejn ne postavi u više rane provjerenih transakcija u bazi podataka.

Možete provjeriti svoje zdravlje bez ikakve pomoći i otkriti bilo koje podatke. Na taj način osigurava 100% prozirnost u bazama podataka.

Transakcije se izvršavaju kao «Dokazivanje doli»

Nesmjerno na tom, što je sustav raznolikost «Dokazivanje doli», sve što je osnovni transakcijski sustav u potpunosti radi na algoritmima «Dokazalstva doli». Proces transakcija «Dokazivanje doli» osigurava dodatni nivo zaštite od pogrešnih konsenzusnih sustava.

Korištava se «Delegirano dokazivanje doli»?

Sejčas Lisk je jedan od najpopularnijih imena na tržištu. Platforma blokčejn nudi platformu za razvojne programere za započinjanje decentralizirane aplikacije na osnovi JavaScript-a bez ikakvog hlopota.

U ovom estʹ mnogo elementa, obŝih s Ethereum.Onako, sustav koristi “Delegirano dokazatelstvo doli” umjesto “Dokazalstva doli”.

Štabeliranje radi po drugom s tim.

Arendovanno dokazatelstvo doli (LPoS)

Još jedna od karakternih osobina dokaznog postupka je «Arendovano dokazivanje doli». Predstavljen nam je platforma Waves, novi konsenzusni algoritam blokčejn. Kako i druga tehnologija tehnološke platforme, Waves pruža i najbolje uloge s ograničenim potrebama energije.

Prvotno “Dokazivanje doli” ima neka ograničenja za stabeliranje. Lica s ograničenim brojem novca, možda nikada nije mogla sudjelovati u uređivanju. Ako želite podržati uspješno postavljanje, ostaje samo mali dio lica s većim brojem novca.

Ovaj postupak omogućuje sustav za kreiranje centraliziranog zajedništva na decentraliziranoj platformi koja, prema vidljivom dijelu, nije željena.

U «Arendovannom potvrđivanju doli», meke vladelice mogu, nakonec, dobiti svoje šanse na stabiliziranju. Oni mogu sdavatʹ v arendu svojih moneta u mrežama i dobiti od njih vygodu.

Nakon uvođenja novog «Arendovannog dokazatelstva doli», situacija je potpuno promijenjena. Ograničenja prethodnih sustava sada mogu biti rješenja bez ikakvog problema. Osnovna svrha platformi Waves nalazi se u njima, za pomoć malim investitorima.

Ljudi s malim brojem moneta u svojim košeljkama nikada ne polučaju šanse, imaju takve prednosti, kao što su najveća tržišta. Na taj način, ovo je potpuno uspostavljeno za osnovnu temu konzistentnih algoritama – prozirnost.

Dokazivanje prošedšeg vremena (PoET)

PoET – jedan iz najboljih luksuznih algoritama. Ovaj konkretni algoritam koristi se u osnovi na razriješenom mrežnom bloku, gdje trebate dobiti rješenje na dostupnosti mrežama. Ove mreže moraju donijeti rješenje o pravima na svibanj ili o načelnim glasovima.

Da biste osigurali jamstvo da svi PoET-ovi rade algoritme, algoritmi PoET koriste određenu taktiku za pokrivanje prozirnosti u cijeloj mreži. Konsenzusni algoritmi također osiguravaju siguran ulaz u sustav, kao što i trebaju identifikacije za pridruživanje majneramu.

Izvršite govor, što ovaj suglasni algoritam daje priliku da pobjednike pokupite samo pomoću pravednih sredstava.

Dajte pogledati, kakova glavna strategija ove pojedinačne konsenzualne sekvencije.

- Kažidovski čovjek u mreži mora imati neko drugo vrijeme; bez obzira na to da li je vremenski rok u potpunosti slučajan.

- Sudionik, u zakonu koji je pravio svoju pravednu dolu vremena očekivanja, ušao je u leđara i stvorio novi blok.

Da biste opravdali ove scenarije, algoritam treba naučiti dva činjenica.

- Da li je pobjednik odabrao slučajno broj u prvom redu? On ili ona može odabrati slučajno kratko vrijeme i izabrati.

- Neuželi su ljudi stvarno bili podložni vremenu, što mu je bilo određeno?

PoET ovisi o posebnim zahtjevima za procesore. Ono se zove Intel Software Guard Extension. Ovo proširenje Software Guard omogućuje pokretanje jedinstvenih kodova u mrežama. PoET koristi ovaj sustav i jamči da će vyigryš biti apsolutno pravedan.

Sustav Intel SGX

Nakon što se konsenzusni algoritmi koriste sustav SGX za provjeru opravdanosti odabira, dajte pogled na ovaj sustav koji gleda.

Prežde sveukupno, posebna aparatna oprema stvara potvrdu za upotrebu određenog dovedenog koda. Kôd je postavljen u bezopasnoj srijedi. Ljubava zadnja strana može koristiti ovu potvrdu za provjeru, koja je nesankcionirana ili ne.

Ako se radi o izoliranoj regiji u mrežama, gdje ne može biti povezano s njom.

Prvi je potreban za narudžbu za upotrebu povjerljivog koda u mrežama, a ne za slučajnu drugu. Osnovno se nikad ne može saznati, jer prvi čudak ne radi u donjem obliku.

Vtoroj šag ne omogućuje bilo kojem korisničkom manipulisanju sustavom, misliti, što on ili ona pokreće kod. Vtoroj šag osigurava sigurnost sigurnosnih algoritama.

Nadežnyj kod

Pozvolʹte mne proširitʹ kontury koda.

Pridruženo mrežnom bloku

- Novi korisnik je započeo s pokretanjem unesenog koda u blokčejn

- Nakon toga, ako on ili ona započne postupak, u njima se pojavljuje posebna para ključeva

- Koristite ovu par ključa, korisnik može poslati potvrdu za SGX na stranici i zatražiti dostupnost

Dijelovi u loterejnih sistemah

Pojedinačni polu полуčani potpisani tajmer iz istočnika povjerenog koda.

Nakon ovog étomu čeloveku dodamo se podložiti, pokazati vrijeme, danno emu, potpuno, ne isčet.

Nakonec, čovjek dobiva certifikat za izvršavanje potrebnih zadataka.

Protokol također pruža različiti nivo zaštite, zasnovan na SGX-u. Ova sustav podsctyvaet, skolko korisnikov vyigryvaet loterey. Izvrsno, oni saznaju, skomprometirali su SGX zasebno korisničko ime ili net.

Algoritmi blokčejna: «Realizacija protokola zadataka vizantijskih generalova» (PBFT)

PBFT se u osnovi fokusira na strukturne strojeve. On kopira sustav, ali se ne pojavljuje u glavnim problemima vizantijskih generalova. Sada, kako se to radi?

Nužno je da, uz samo pokretanje algoritma, pretpostavimo da mogu biti moguće veze u mrežama, a neke neovisne momčadi mogu nekorektno raditi u određeno vrijeme.

Algoritm je razvijen za asinhrone konsenzusne sisteme i mnogo je efikasnije optimiziran za rješenja svih problema.

Štoviše, sve novosti u sustavu upoređuju se u određenom redu. Jedan uzel koristi se kao osnovni, a drugi rade kao rezervni plan. Međutim, svi uzly unutar sustava rade u harmoniji i međusobno komuniciraju s drugim.

Stupanj komuniciranja prilično visok, zato što oni žele provjeriti informaciju o najnovijoj mreži. To izbavlja iz neadežnoj informacijskoj problematici.

Ali manje od toga, uz pomoć ovog novog procesa, oni mogu saznati o tome, skomprometirani ili čak jedan od novih. Sve novosti postižu suglasja pomoću mažoritarnog glasovanja.

Prednosti konsenzusnog algoritma PBFT.

Ti se algoritmi prenose s nekim zanimljivim činjenicama. Ova je model razrađen u osnovi za praktične primjene i vrlo je lako realiziran. Na taj način PBFT posjeduje određeno prednost uz usporedbu s drugim konsenzusnim algoritmima.

-

Nema potrebnih potvrda:

Transakcije u ovoj mreži rade po drugom. Ona može završiti transakciju bez ikakvih potvrda, kao što vidimo u sustavu PoW.

Ako se uslovno slože na konkretnom bloku, on se završava. To je povezano s vremenom, jer sve autentične veze istovremeno prikazuju drugu osobu i razumiju konkretan blok.

-

Umanjenje energije energetsko potrebniâ:

Nova model osigurava značajno smanjenje potrošnje energije, više od PoW-a. U PoW svaki blok je potreban u zasebnom raundu PoW. Međutim, u ovom modelu svaki majner ne rješava tipični algoritam heširanja.

Vot počemu sustav nije potreban u tako velikom vyčisliteljskoj snazi.

Nedostatki sistemy

Nesmjerno na tome, što je PBFT pružio brojne prednosti i mnogostruke faktore, svejedno u njemu je dovoljno mnogo nedostataka. Posmotrim, što oni predstavljaju.

-

Komunikacijski razryv:

Važnejšim čimbenikom ovog algoritma povezan je među notama. Ako je mreža koja postoji, mora biti uvjerena u to da su podaci koji se prikupljaju pouzdani. Međutim, konsenzusni algoritmi učinkovito rade samo za male grupe.

Ako grupa novih članova uzrasta u značajnim stupnjevima, sustav može biti složeno odsječivati sve novosti i ne može se povezati sa svakim iz njih.

Možete koristiti MAC i druge digitalne zapise za potvrdu dostojanstvenosti informacija. Osim toga, MAS-i ne mogu upravljati sistemskim sustavom blokčejna, stoga ga koriste u konceptu značajnog pojma.

Cifrova podpis može biti dobar delom, ali neće biti podržana sigurnost, kao i svi drugi etički komunikacijski programi, koji će postati stanovnici svih problema i složeniji, kao što se povećava broj novih zapisa.

-

Ataka Sybil:

PBFT cijeli izgled zamišljen za napad Sybil. U ovim atakama moguće je upravljati grupnim novima zajedno i u tom trenutku komprometirati cijelu mrežu. To je također značajno zagušeno u većim setahima, a pored toga i masovnije sustavnost se smanjuje.

Ako ovu inačicu možete koristiti s drugim konsenzusnim algoritmima, ako je vjerojatno, da imate polučitanu široku zaštitu.

Proširena vizantijska pogreška (SBFT)

U SBFT sustavu radi nekoliko inačica.

Vo-pervyj, blok generatora prikupit će cijelu transakciju za razvrstavanje i potvrđivanje (objavljivanje stvarnih) nakon objedinjavanja u novom bloku tipa.

Govorja jednostavnim riječima, blok će sakupljati sve transakcije, grupirati ih u skladu s tim u drugom bloku, a zatim ih konačno zajedno potvrditi.

Generator primjenjuje određena pravila, koja slijede sve novosti za potvrđivanje svih transakcija. Nakon ovog bloka za potpisivanje blokova ih potvrdite i dodajte vlastitu potpis. Ako nešto, ako bilo koji od blokova propusti iako je jedan iz klûčeja, on će biti otvoren.

Različnye étapy upproŝennoj vizantijskoj ošibki.

- Sve se pokreće s fantazijskim stvaranjem, kada korisnički akt stvara veći broj jedinstvenih identifikacijskih akata.

- Nakon ovog na ovom koraku korisnik šalje sve identifikatore na platformi.

- Zapravo se počinje fazno potvrđivati, gdje identifikatori dobivaju posebne uvjete korištenja.

- Kako će samo svi oni biti potpisani, bit će sačuvani i preneseni na razne akkaunde. Transakcije se mogu izvršiti pomoću pametnih kontrakata.

- Nakonec, transakcije postanuvâtsâ živim.

Još jedna interesna osobina ove individualne sustava – voditelj računa, koji pomaže na mnogim etapama. Osnovna cilj – sigurno pohraniti sve aktive. Akkaunt-menadžer također čuva sve transakcijske podatke. Menadžer može sadržavati sve mogućnosti kombiniranih kombinacija za različite tipove korisnika.

O tome možete razgovarati kao o digitalnim košeljkama. Koristite etičke digitalne košeljke, možete pogledati svoje aktive iz košeljke i čak dobiti neke iz njih u odgovoru. Možete koristiti i upravitelja računa za stvaranje pametnih kontakata, a kada se izvrše konkretni zahtjevi, oslobodite sredstva.

Ne, kako se događa upravljanje aktivama?

Nužno je da na samom početku koriste model push koji sadrži adresu i identifikator aktiva za slanje zarađenih aktiva.

Bezopasnost i privatnost

SBFT je namijenjen za privatnu mrežu, gdje je privatnost prioritetna mreža. Platforma je razrađena na takav način da biste pružili povjerljive informacije, no s određenim ograničenjima. Potom sustav koristi tri tehnička prihvaćanja, kao što su dokazivanja nulevog znanja, zasebne adrese korištenja i zašifreni metalni.

-

Jednorazne adrese korištenja:

Ako su korisnici, kada korisnik dobiva neke aktive u svojoj košeljki, bit će određeni za upotrebu zasebnih adresa. Kažidovna adresa razlikuje se od druge osobe i, na ovaj način, to ne omogućava bilo kojem drugom korisničkom portalu da izvrši transakciju.

-

Dokazivanje nulevog znanja (Zero Knowledge Proof).

Dokazivanje nulevog znanja koristi se za skrivanje svih komponenata transakcija. Ali ne manje, nego što je dovoljno, možemo provjeriti cjelovitost. To se radi uz pomoć Zero-Knowledge Proofs, gdje jedna strana dokaže svoju podršku drugoj strani.

Na taj način, samo primalac i ispravljač smoguta vide komponente komponenti transakcija.

-

Šifriranje metalnih:

Metadanski transakcije također se šire za osiguravanje daljnje sigurnosti. Upotrijebite ključeve za potvrđivanje podlinija. Međutim, za najbolju zaštitu ključeva bit će promijenjeni 2-3 dana.

Osim toga, svi oni se zasebno i na različitim privatnim mrežama prenose podaci. Na taj način, ako ih izuzmete, možete koristiti druge ključeve za stvaranje jedinstvenih ključeva. Upravljanje tim ključevima i njihove zamjene svakih nekoliko dana potrebno je za pružanje celostnosnih podataka tih konssenzualnih algoritama.

Cjepka, osnovana na mrežnom bloku, koristi SBFT za potvrdu svih transakcija u mrežama. Osim toga, oni također koriste HSM (Hardware Security Module-Aparatni modul sigurnosti) za zaštitu sigurnosti na refleksnom nivou. Koristeći HSM, oni osiguravaju dodatnu sigurnost u radu bez ikakvog otkazivanja.

Delegirani protokol zadataka vizantijskih generalova (dBFT).

Ne raspravlja se o onoj činjenici, što su «Dokazivanje rada» i «Dokazivanje doli» – to su najšire poznatiji konsenzusni algoritmi. U to vrijeme, kao što je veći dio ekosistema blokčejn, slijedi dvoje općina algoritama, nekoliko pokušaja pronalaženja boljih novih i boljih prosljeđenih konsenzusnih sustava. Sredi ovih pionerova – brendovski blokčejn naziva NEO obvezno se pojavljuje.

Zahvaljujući stremiteljskom rastu za posljednjih 12 mjeseci, NEO je postao gorim proizvodom u odrazima. Kineski brend je demonstrirao svoj potencijal. I počemu by i net? Oni su izobličitelji produljene konsenzualne teoreme – «Delegirano protokol zadataka vizantijskih generalova» (dBFT).

Popularna tehnologija: NEO

To je jedna od najpopularnijih kriptovalût na tržištu. Ee inogda nazivaju kineskim Ethereumom. Osnovno upozorenje u mrežama uključuje stvaranje umne ekonomije, gdje možete ukloniti svoje digitalne aktivacije na niskoj cijeni.

NEO koristi «Delegirani protokol zadataka vizantijskih generalova» za potvrđivanje svih transakcija. Ako odaberete NEO, možete generirati GAS. GAS je osnovna oborotnoj valutnoj platformi. Trebate platiti određenu sumarnu karticu za GAS za obavljanje transakcija. Ako želite više nego NEO, štapirate, a više GAS dobivate.

Bez obzira na to što se standardizacija malo razlikuje od PoS-a.

Mnoge vrste programa nude objedinjene sisteme. Međutim, umjesto da bolje koristite službenu košelek NEO, umjesto druge košice za hranu.

Prije nego što nađemo našu analizu na dBFT-u, trebamo vas obavijestiti o pogreškama ovog algoritma – konsenzusnog algoritma «Zadača vizantijskih generalova».

Nedostatki «Zadači vizantijskih generalova»!

Osnovni nedostatak sustava vraća se, kad ga nadgledamo bilo kojim glasanjem i njegovim rezultatima. No kak? Da biste bolje razumjeli problem, trebate se upoznati sa sljedećim konsenzusnim primjerom.

Već znate što su novosti koje slijede konzistentni algoritam dBFT, poznati kao armija. U armijskim novima postoji jedan general, i oni uvijek slijede naredbu svog generala.

Sada predstavite sebe, što vizantijska armija planira napad na Rim i zahvatite ga.Predpoložite, što je odstupiti generalov vizantijske armije, i glavni okružili grad i spremni napadi! Oni mogu zahvatiti Rim samo u tom slučaju, ako generalno planiraju napad ili slijedeću jedinstvenu strategiju.

U ovom – to i zagvozdka! Generalno će slijediti odluku, u kojoj većina glasova čini 51%. Ovdje je još jedna odlična karakteristika – općenito ne prihvaćaju rješenja za jedan stol. Umjesto toga, oni se nalaze na različitim mjestima i koriste kurijere za prijenos poruka.

Četiri ugrozy!

Četiri moguća puta mogla bi pomoći rimljanama da sačuvaju svoj tron -

Vo-pervyh, rimlâne mogli pokusavatʹsâ podkupitʹ generalov i zavovatʹ ih blagoslonnost. Općenito, koji će voziti uzetku, smatrat će se «Predateljskim generalom».

U slučaju da bilo koji general može donijeti neispravno rješenje, suprotnočastoj kolektivnoj volji. Ovi generali su poznatiji kao «Nepravilno funkcioniranje generala».

U trećim dijelovima, poslovođa ili kurir mogu uzeti uzatke u Rimljanu i pružiti nevjerojatna rješenja drugim generalima.

I, nakonec, v-četvertyh, rimlâne mogli ubiti kurjera ili poslanika, da bi sabotirali set vezu genelova.

Na taj način, zadatak vizantijskih generala ima četiri suštinska nedostatka, koja čine nesuvisle algoritme.

Kako «Delegirani protokol zadataka vizantijskih generalova» (dBFT) mijenja cijelu kartu?

Ne prihvaćajte druga rješenja; NEO nam je pokazao najbolji način rješavanja problema vizantijskih generalova. Sada dajte uzglânem na «Delegirani protokol zadataka vizantijskih generalova», čim NEO tak gorditsâ! DBFT se u osnovnom fokusu fokusira na rješavanje postojećih modela dvostrukih modula: najbolje luksuzne i poboljšane proizvodnosti.

Spikeri i delegati!

Ponovno koristimo još jedan primjer za prikaz modela dBFT. Davno predlažemo, da u vizantijskoj armiji bude odabrani lider, a ne birokratički general. Ovaj izabrani lider nastupit će u vašoj delegacijskoj grupi armije.

Mogli biste razmišljati o tome što generalno mijenjaju odabrane delegate demokratije. Daže armija ne može se složiti s tim delegatima i odabrati drugu delegaciju za zamjene višeg.

Ovim se ograničava birokratička vlast genelova i nikakav general ne može predati cijelu armiju. Na taj način, rimljane sada ne mogu jednostavno dati uzatku i podkupirati generalove za rad njih.

U dBFT odabranim delegatima moraju se tražiti rješenja zasebnih nota. Decentralizirani ležer zapisuje sva rješenja.

Armiâ nood također bira birač, da dijeli svoju zajednicu i jedinstvenu misiju s delegatom. Da biste prihvatili novi zakon, spiskovi dijele idealne armijske nogove s delegatima, a prema manjoj mjeri 66% delegata mora se složiti s tim prijedlogom. U suprotnom slučaju predloženi zakon ne prolazi.

Ako ponuda ne dobije odobrenje 66% delegata, ponuda se otkloni i nudi nova ponuda, ali ne postiže konsenzus. Ovaj postupak štiti cijelu armiju od generalova-zamjenika predatelja.

Nečestnye spikery.

Postoje još dva moguća scenarija, koja mogu sadržavati cjelovitost suglasnog protokola blokčejn dBFT – nečestni spiskovi i nečestni delegat.

Konsenzusnyj protokol blokčejn dBFT također nam daje rješenje ovih scenarija. Kako smo već govorili, leder sprema rješenja na jednom mjestu. Delegat može provjeriti, stvarno li spiker govori o armiji. Ako se ponuda spikera i leđara ne poklapaju, 66% delegata otklonit će ponudu spikera ili u potpunosti ego zatvoriti.

Nečestnye delegaty

U drugom scenariju postoji najnoviji spiker i, vjerojatno, delegat-predatelj. Ovdje su najnoviji delegat i najnoviji spiker pokušali postići 66% glasova i smanjiti napore nečestog delegata.

Itak, možete vidjeti, kao što je «Delegirani protokol zadataka vizantijskog generala» (dBFT) predoleđuje nedostatke «Zadači vizantijskih generalova» i konsenzusnog BFT zajedno. Razumuje se, NEO zaslužuje pohvale u cijelom svijetu za njihove napore u stvaranju najboljeg konsenzusnog algoritma.

Napredni aciklički graf (DAG).

Mnogi kripto-stručnjaci priznaju Bitcoin kao blok 1.0 i Ethereum kao blok 2.0. Danas smo vidjeli novog igrača na tržištu s još suvremenijim tehnologijama.

Nekotorije također govore, što je blok 3.0. U to vrijeme, kao i mnogi drugi superporici, bori se za polučenje titule blokčejna 3.0, NXT je pregledao sve uz pomoć napravljenog acikličkog grafa, također poznat kao DAG. Pomimo NXT, IOTA i IoT također uključuju prilagodbu DAG-a u svoj sustav.

Kako radi napravljeni akciklički graf (DAG)?

Možete smatrati DAG suglasnim algoritmom. Ne DAG – ovo je osnovni oblik strukture podataka. U to vrijeme, kao većina blokčejeva, riječ je o „cjelovitim blokovima“, koji sadrže sve podatke, DAG predstavlja besprijekoran graf, gdje se podaci o hranom nalaze topološki. DAG može biti prikladan za rješavanje konkretnih zadataka, poput obrade podataka, maršrutizacije i satova.

Za stvaranje bloka potrebno je oko 10 minuta, uz korištenje nesaglasnog algoritma «Dokazivanje rada». Da, PoW – «kopuša»! Umjesto toga, za rad na jednoj cepočki, DAG realizira «bokovske cijepe». Bokova cepočka omogućuje različite transakcije u obavljanju neovisne radnje na nekoliko cepočaka.

Ovo je skraćeno vrijeme stvaranja i potvrđivanja bloga. Ustvari, on u potpunosti rješava neophodne blokove. Štoviše, majning, pohože, također ostaje pustoj trajnoj vremenu i energiji!

Ovdje su sve transakcije napravljene i podržane u određenom slijedu. Štoviše, sustav acikličkog sustava, ima vjerojatnost rođenja roditeljskog nosa, ravan nulu, ako je ovo drveće, a ne petlje. DAG prikazuje mirnu mogućnost blokčejnova bez blokova!

Osnovne koncepcije izrađenih acikličkih grafova DAG.

-

Bolʹše net dvojnyh rashodov

Tradicionalni blokčejn omogućuje poboljšanje na jednom bloku za razmjenu. Postoji vjerojatnost, što znači da više od jednog majnera pokušava potvrditi blok. To stvara vjerojatnost dvostrukih rezultata.

Štoviše, situacija može doprinijeti i velikom pritisku. DAG potvrđuje konkretnu transakciju na temelju prethodnog broja transakcija. To čini sustav blokčejn bolešću sigurnom i pouzdanom.

-

Menʹšaâ širina

U druge sugovorničke algoritme, uključujući transakcije, dodali su se cijeloj mreži. To čini širinu sistema s bolešću gromodzkoj. Međutim, DAG otkriva nove transakcije s više starih grafičkih transakcija. Ovo čini cijelu pritužbu za potvrđivanje konkretnih transakcija.

-

Bystree i umnee

Nakon što DAG daje bezblokovu prirodu, on može i bilo koji način da izvrši transakcije. Faktički, ovo čini PoW i PoS pohodima na dedušek u sprinterskom begeu.

-

Blagodatna dlâ neznatnyh transakcij

Nećete svaki put prevesti milione za jednu transakciju.Čaše se susreću s više milki plaćanja. Ne postoji suštinska isplata bitcoin-a i Ethereuma, što znači da je prijateljska veza prema manjim sumama. S druge strane, DAG izvrsno dolazi za manje transakcije iz-za neznačiteljskih transakcijskih sborova.

Glava 7: Drugi tipi konsenzusnih algoritmova.

Dokazatelʹstvo dejstvij

U to vrijeme, kao što su ljudi raspravljali o temi – «Dokazivanje rada» protiv «Dokazivanja doli», stvoritelj Litecoin i još tri autora koji su razmišljali o tome što je sjajno. Oni su zadali mirno jednostavno pitanje: počnite ne kombinirati PoW i PoS umjesto toga, da biste pronašli drugog s drugim?

Tako se u svijetu pojavila ideja uvlačiteljskog gibrida – «Dokazivanje aktivnosti». On nudi dvije najbolje funkcije – zaštićeno od bilo kojeg napada i nije mu potrebno u velikoj količini energije.

Kako radi «Dokazivanje aktivnosti»?

U suglasnom protokolu blokčejna «Dokazivanje aktivnosti» postupak majninga počinje tako, kao i algoritam PoW. Majneri rešavaju kritičke zagadke kako bi dobili nagradu. Itak, gdje je samo značajno značenje od PoW-a? U PoW majnerima se izvršavaju glavni blokovi koji imaju punu transakciju.

U «Dokazanim aktivnostima» majneri provode majning samo na predlošcima blokova. Taj predložak sadrži dvije značajke u njima: informacije o sajmu i nagrade za majnere.

Kako samo majneri vrše majning ovih šablona blokova; sistem perehodit v «Dokazatelʹstvo doli». Informacije o zaglavlju unutar bloka prikazuju na slučajnom držaču. Zbog toga su držači odobrili blokiranje, a koji su bili zaštićeni od osude.

Što više štabelej ima validator, što je više od vjerojatnosti, što on odobrava blok. Upravo nakon potvrde ovaj konkretni blok pada u blokčejn.

Kao “Aktivnosti dokazivanja” koristi se naulušiji iz dva konsenzualna algoritma za potvrđivanje i dodavanje bloka u blokčejn. Bolje toga, dodajte platit kao majneram, tako i validatoram pravednu dolu transakcijskih sborova. Na taj način sustav djeluje protiv «tragedije općenito» i stvara najbolju odluku za potvrđivanje bloga.

Vliânie «Dokazalnosti aktivnosti»

Jedna od najkvalitetnijih ugroznih mačaka, s kojim se blokira blokčejn, je 51% napada. Konsenzusna teorema smanjuje vjerovatnoću 51% napada na nulu. To se događa zato što ni majneri ni validatori ne mogu biti većinom, jer postupak zahtijeva ravan unos prilikom dodavanja bloga u web.

Međutim, neki kritički kritičari potvrđuju da suglasni protokolni blok «Dokazivanje aktivnosti» sadrži neke ozbiljne nedostatke. Jednostavno, ogromno mnoštvo potrošnje energije za majninga. U potvrdi, „Dokazivanje aktivnosti“ nema nikakvih rješenja po pitanjima dvostrukog potpisivanja validatora. Ova dva suštinska nedostatka čine teoremu konsenzusa pomalo nepopularnom.

Dva popularna blokčejna primaju «Dokazivanje aktivnosti» – Decred i Espers. Ali ne manje, nego u njima postoje neke mogućnosti. Decred smatra s bolešću popularnijim, s tim što je konsenzusna teorema Espers.

Dokazivanje važnosti

Dalje u našem popisu predstavljen je suglasni protokol blokčejn «Dokazivanje važnosti». Etot konsenzusni primjer pojavio se iz znamenitog imena NEM. Ova koncepcija – razrada «Dokazalstva doli». Hotâ, NEM predstavio novu ideju – sbor ili nadeljenje.

Mehanizam sbora podataka utvrđuje, daje pravo na dodavanje u blokčejn ili na mrežu. Ako više kupujete u notama, tim više šansova za dodavanje u cepočku. U obmen na sbor nod dobiva platu za transakciju, koji validator sakuplja u vašem kvalitetnom poznavanju. Da biste imali pravo na zbirku uroga, na vašem akkauntu mora biti manje od 10 000 XEM.

On rješava osnovnu problematiku «Dokazatelʹstva Doli». U PoS-u bogatiji dobivaju više novca po usporedbi s validatorima, koji imaju manje novca. Na primjer, ako imate 20% kriptovaliteta, možete ugraditi 20% svih blokova u mrežni blokčejn. To čini konsenzusne algoritme blagodatnim za bogate.

Umjetna svojstva «Dokazivanja važnosti

-

Nadelenie (sbor)

Samaâ intriguûŝaâ osobenost konsenzusnoj teoremy – éto nadelenie ili sbor. Kako smo već govorili, trebate imati manje od 10 000 moneta da biste imali pravo na zbirku u prvom redu. Vaša ocjena «Dokazivanje važnosti» ovisi o slobodnom vremenu. Hota u konsenzusnim algoritmima učivava se i vrijeme vremena, u kojem su vam monete u karmane.

-

Partnerstvo po sdelkam

Algoritm «Dokazivanje važnosti» zna vas, ako izvršavate transakcije s drugim državnim akumulatorima NEM. Upoznajte vas kao partnera. Ako imate sustav koji vas traži, ako planirate stvoriti privatno partnerstvo.

-

Sistema podsčeta očkov

Transakcije očekuju utjecaj na vaš pokazatelj «Dokazivanje važnosti». Ocjena se temelji na transakcijama, koje su izvršili za tri dana. Sljedeće često i više značajne sume mogu vam poboljšati rejting u mreži NEM.

Dokazatelʹstvo emkosti

Konsenzusnyj primjer «Dokazivanje emkosti» – to je modernizacija poznatog konsenzusnog protokola blokčejn «Dokazivanje rada». Suŝestvenom karakteristikom je funkcija “crtanje” – uspostavljanje ugovora; plan). Želite li dodati svoju vyčisliteljsku snagu i nakopitel na žestokim diskovima, pored toga što napišete majnit.

To čini sustav za brzi PoW. «Dokazivanje emkosti» – može stvoriti blok za četiri minute, u tom slučaju kao «Dokazivanje rada» treba deset minuta da biste ga napravili samo. Štoviše, ono što pokušava riješiti problem heširanja sistema PoW. Ako imate više rješenja ili iznenađenja na vašem računalu, ujedno i bolje vaše šanse za igranje bitvi za svibanj.

Kako radi «Dokazivanje emkosti»?

Da bi se pojma učinilo suglasnim teoremama, trebali bi se zamisliti dvije koncepcije – crtanje (obrada; sastavljanje shema) i majning.

Pri izgrađivanju shema na žestokom disku vašeg računala u osnovi stvarate «nons» (izravno, obrađeno samo za svaki slučaj). Nonsi v algoritme «Dokazalnost emkosti» pomalo se odlikuju od bitkojnov. Ovdje će vam trebati šifriranje vašeg identifikatora i podataka, a zatim nećete pronaći odgovore.

Každyj iz nomsova ima u ukupnoj složenosti 8 192 hješeja, sabranih zajedno. Broj paketa poznat kao «scoop» – (covok; kuš). Kazni identifikator može dobiti najviše 4 095 skupova.

Sljedeća koncepcija je upravljanje žestokim diskama. Kako smo već govorili, možete dobiti od 0 do 4095 skupova za jedan raz i pohraniti ih na žestoke diskete. Bit ćete imenovani minimalni rok za rješenja pitanja nonsov. Ovaj krajnji rok također prikazuje vrijeme stvaranja bloka.

Ako se odlučite za najbolja rješenja, osim ostalih majnera, dobit ćete blok u svojim nagradama. Iznimnim primjerom može biti Burst, koji je usvojio algoritam «Dokazivanje emkosti».

Dostoinstva i nedostatci «Dokazivanje emkosti»

Majning na žestkom disku namnogo energetsko-efektivnog, što obično “Dokazivanje rada”. Ne možete tražiti novac, ako želite dobiti drago opremu za majninga, kao u protokolima bitkojnova. Željeznog diska vašeg kućnog računala dovoljno za početak izrade ovog konsenzualnog algoritma.

Govorja po pravdi, ovaj konsenzusni algoritam blokčejn sadrži i neke servezne nedostatke. Vo-pervyh, proces stvara ogroman broj izdvojenih diskovnih prostora. Sustav će biti blagoslokovna majneram s boljim blokovima hrane, predstavljajući grupu za decentraliziranu koncepciju. Daže hakeri mogu koristiti sustav i unijeti vremenske programe.

Dokazalstvo sžiganiâ

Ova suglasna posljedica vrlo je impresivna. Da biste zaštitili kriptovalitu PoW, dio novca će biti sožen! Proces se odvija, kada majneri posaljuju nekoliko moneta u «Adresa izjedača» – (adresa požiljatelja). Adrese Eater ne mogu tražiti ove monete na ciljnom polju. U ledžere hramatsâ sledy sgrešenyh monet, tak, čto ih nelʹzâ posetitʹ. Korisnik, koji sžeg moneta, također dobiva voznagrađenje.

Da, sžiganie – to je poterâ. Nijedna će šteta biti vremenska, jer će ovaj postupak zaštititi novac u konačnom učitavanju od hakerova i njihovih kiber-ataka. Štoviše, postupak sžiganija povećava doline alternativnih moneta.

Taj scenarij povećava vjerojatnost, što korisnik može unijeti u sljedeći blok, a također uvećava svoju nagradu u budućnosti. Na taj način, šiganiranje se može koristiti kao privilegija majninga. Ugovarač je izvrstan koncenzenski primjerak kriptovalut, koji koristi ovaj nesretni protokol blokčejn.

Adresa izjelice

Da biste saznali više o novcu, korisnici će ih poslati na adresu izjelica. Adresa izjelica nema privatnog ključa. Na taj način niti jedan korisnik ne može dobiti pristup ovim adresama da bi ih potražio u novcu i hranio se. Osim toga, ova adresa generira slučajni oblik.

Hotâ éti moneti nedostupni ili «propali navsegda», oni smatraju godišnjim (rasčetnim) nezapaženjima i smješteni kao soženski.

Višekratni i minusni algoritmi «Dokazivanje sžiganiâ»

Glavna uzroka sgiganijskog moneta stvorena je veća stabilnost. Znamo da dugoročni igrački sklopovi održavaju novac tijekom duljeg vremena za dobivanje prihoda.

Sustav je ugodan za ovaj dugoročni investitor, pružajući bolju stabilnu valutu i dugoročne obaveze. Štoviše, ovo poboljšava decentralizaciju i stvara više distribuiranih stranica.

Ali kako ne gledamo ovo, sžigavanje novca im znači poteru! Nekotorije Eater adrese imaju bitkojeve za više od 100000 dolara. No éti dengi nevozmožno vernutʹ – oni sožženy!

Dokazatelʹstvo vesa

Nu, konsenzusni protokol blokčejn «Dokazivanje vremena» nalazi se na posljednjem položaju naše liste konsenzusnih algoritama. Éto bolʹšoe obnovlenie algoritma «Dokazatʹ doli». U «Dokazalstvu doli», osim što imate više tokenova, tada ćete najbolje pronaći vaše šanse! Ova ideja idealizira sustav malo predvzâtoj.

Nu, «Dokazivanje vesa» pokušava riješiti takav predvzâtyj karakter PoS. Kriptovalûty poput Algorand, Filecoin i Chia, realiziraju PoW. «Dokazivanje vesa» razmatra neke druge faktore, kroz upravljanje velikim brojem tokena, kao u PoS-u.

Ti se faktori identificiraju kao «uzvišeni faktori». Na primjer, Filecoin razmatra opseg podataka IPFS-a, koji postoji, i uzima ovaj faktor. Nekotorye iz drugih faktora uključuju, ali ne ograničavaju «Dokazalnost prostranstva-vremena» (Proof-of-Spacetime) i «Dokazalnost reputacije» (Proof -of -Peputation).

Osnovne prednosti ovog ekrana uključuju podešavanje i masovnost. Stimulacija hota može biti veći uzorak za ovaj konsenzusni algoritam.

Sravnenie konsenzusnyh algoritmov

| Konsenzus-ny algoritam | Platforma blokčejn | Zapuŝen s… | Âzyki program-mirovanie | Smart-kontrak-ty | Argumenti «za» | Argumenti «protiv» |

| PoW | Bitkojn | 2009 | C++ | net | Mjesečna vjerojatnost 51% napada

Lučšaâ bezopasnostʹ |

Veće potrošnja energije

Centralizaciâ majnerov |

| PoS | NXT | 2013. godine | Java | da | Énergoéffektiven

Bolje decentralizovan |

Problem «Ničego v dole» |

| DPoS | Lisk | 2016. godine | JavaScript | net | Énergoéffektiven

Masštabiruem Povyšennaâ bezopasnostʹ |

Častično centralizirani

Ataka «Dvojni rashody» |

| LPoS | Valovi | 2016. godine | Scala | da | Spravedlivoe korištenje

Arenda monet |

Problemi decentralizacije |

| Pjesnik | Pila Hyperledger | 2018. godine | Python, JavaScript, Go, C ++, Java i Rust | da | Deševo partnerstvo | Potrebnost u specijalnim

apparatnyh sredstavah Ne horoš za obŝestvennogo blokčejna |

| PBFT | Tkanina Hyperledger | 2015 | JavaScript, Python, Java REST i Go | da | Nema potrebnih potvrda

Sokraŝenie énergii |

Kommunikacionnyj razryv

Sibil ataka |

| SBFT | Lanac | 2014. godine | Java, Node i Ruby | net | Horošaâ bezopasnostʹ

Potvrda podpisa |

Ne za obŝego blokčejna |

| DBFT | NEO | 2016. godine | Python, .NET, Java, C ++, C, Go, Kotlin, JavaScript | da | Masštabiruemyj

Bystryj |

Konflikti u mrežama |

| DAG | JOTA | 2015 | Javascript, Rust, Java Go i C++ | U processe | Nizka oplata mreže

Masštabiruemyj |

Probely u realizaciji

Ne dolazi do pametnih kontrakata |

| POA | Proglašeno | 2016. godine | Ići | da | Umjereno hvata vjerojatnost 51% napada

Ravnyj vklad |

Veće potrošnja energije

Dvojne podpisi |

| Pol | NEM | 2015 | Java, C ++ XEM | Da | Nadelenie

Transakcionoe partnerstvo |

Problemi decentralizacije |

| PoC | Burstcoin | 2014. godine | Java | da | Deševyj

Éffektivnyj Raspredelenij |

Blagodatnyj dlâ krupnyh ryb

Problemi decentralizacije |

| PoB | Slimcoin | 2014. godine | Python, C ++, ljuska, JavaScript | net | Sohranenie seti | Ne za vremenskih investitora

Trata monet |

| PoWeight | Filecoin | 2017. godine | SNARK / STARK | da | Masštabiruemyj

Nastraevaemyj |

Problemi sa stimuliranjem |

Glava 8: Izključujući zamjene

Imeno konsenzusni algoritmi čine prirodu mreže blokčejn stolno univerzalnoj. Da, ne postoji jedinstveni konsenzusni algoritam blokčejna, koji može biti potvrđen, što je idealno. Nema u ovom i postoji krasota ove tehnologije – stalno mijenjanje prema najboljem.

Ako ovim suglasnim algoritmima nije došlo, svi mi jednako moramo biti ovisni o «Dokazalim radom». Ne morate to učiniti ili ne, ali PoW ugrožava decentralizaciju i distribucijsku blokadu prirode.

Vsâ idealna tehnologija blokčejn – decentralizacija i borba s monarhijom. Davno poraz, za jednostavne ljude zaustavili korumpirani i neispravni sustav.

Mi s neterpenijom ždemo najbolje konsenzusne algoritme, koji izmijenjuju našu život u najboljoj strani.