Denna artikel ger en introduktion till begreppet Zero Knowledge Proof (ZKP). Du hittar också olika typer av ZKP och användningsfall och implementeringsstrategier för ZKP.

Med människors information kontrolleras kontinuerligt och bristen på integritet kräver nu en ny era. Blockchain som håller facklan i ett decentraliserat system gör förändringar, men det räcker inte. Nu lurar en ny teknik som kallas noll kunskapssäker på marknaden för en chans.

Många av er måste ha hört talas om noll kunskapssäkra exempel men vet inte riktigt konceptet bakom det. Noll kunskapskryptering är ett nytt protokoll som gör det möjligt att lägga till en högre säkerhetsnivå. Men hur bra är det i verkligheten? Kan det faktiskt vara den lösning vi letar efter?

Anmäl dig nu:ZKP-masterclass (Zero Knowledge Proofs)

Innehållsförteckning

Kapitel 1: Olika sätt att kedja i Blockchain

Kapitel 2: Vad är noll kunskapsprov?

Kapitel-3: Hur fungerar Zero Knowledge Proof?

Kapitel 4: Interaktivt nollkunskapsbevis

Kapitel 5: Icke-interaktivt nollkunskapsbevis

Kapitel-6: Noll kunskapsprov förklaras –zk-SNARK förklaras

Kapitel-7: Företag som använder Zero Knowledge Encryption

Kapitel-8: Var kan du använda ZKP?

Kapitel 9: Implementering av noll kunskapsbevisarkitektur

Contents

- 1 Kapitel 1: Olika sätt att kedja i Blockchain

- 1.1 Burk Blockchain Behåll den integritet som behövs?

- 1.2 Problemet med nuvarande scenario

- 1.3 Kan bara kryptering vara tillräckligt?

- 1.4 En konflikt mellan likviditet och integritet

- 1.5 Kapitel 2: Vad är noll kunskapsprov?

- 1.6 Kapitel-3: Hur fungerar Zero Knowledge Proof?

- 1.7 Kapitel-4: Interaktivt noll kunskapsprov

- 1.8 Kapitel 5: Icke-interaktivt nollkunskapsbevis

- 1.9 Kapitel 6: Noll kunskapsprov förklaras – zk-SNARKS förklaras

- 1.10 Kapitel-7: Företag som använder Zero Knowledge Encryption

- 1.11 Kapitel-8: Var kan du använda ZKP?

- 1.12 Kapitel 9: Implementering av noll kunskapsbevisarkitektur

- 1.13 Kapitel-10: Slutsats

Kapitel 1: Olika sätt att kedja i Blockchain

Vanligtvis är blockchain bara en delad databas där du håller poäng på vem som äger hur mycket kryptovaluta eller andra digitala tillgångar. Men olika blockchain fungerar lite annorlunda än varandra.

Till exempel ser du metadata i bitcoin och annan avtalslogik i Ethereum. I vilket fall som helst erbjuder blockchains, huvudsakligen privata blockchains, två allvarliga användningsfall.

- Äger externa tillgångar, vilket representeras av tokens i nätverket. En användare kan också överföra externa tillgångar med hjälp av tokens.

- Ökad integritet och tillämpning är mer relaterade till allmänna tillämpningar av datahantering.

Inte säga att varje privat blockchain erbjuder dessa två användningsfall. Men vanligtvis kan privata blockchains vara mer lämpliga för företag som behöver ytterligare konfidentialitet och integritet.

När det gäller lagring av allmänna data gör blockchain verkligen många tjänster. Först måste det bevisa var data kommer ifrån, sedan stämpla det och sedan göra det oföränderligt så att ingen kan ändra det.

Blockchain har dock inget att säga om själva informationen. Så varje app kan bestämma vad data faktiskt kan representera eller om de faktiskt är giltiga eller inte. Eventuella dåliga data kan tas bort eller ignoreras i appnivån utan ytterligare störningar i själva nätverket.

Så, om blockkedjor vill överföra någon form av tillgångar, måste det erbjuda interna regler om valideringsprocessen. Detta är något som blockchain saknar från början – en av blockchain-adopteringsutmaningarna.

Vet du inte grunderna för blockchain-teknik? Läs den här detaljerade guiden om introduktion till blockchain-funktioner.

Burk Blockchain Behåll den integritet som behövs?

Till exempel kanske du vill skicka $ 50 till din vän Kevin. Men innan din transaktion godkänns måste nätverket veta om du verkligen har $ 50 i din besittning. Även om många blockkedjor följer denna regel skiljer sig från varandra, men i alla fall måste alla i nätverket veta att du äger $ 50.

Detta hjälper till att bibehålla giltigheten på dina tillgångar tillsammans med Kevin när han får pengarna. Men du offrar din integritet för denna valideringsprocess.

Men det finns en fångst. I blockchain har du inte ett vanligt identifieringsnamn som Kevin. Istället får du adresser för transaktioner och alla dessa adresser en ström av strängar som inte har några likheter med den verkliga världen.

Även om denna information är korrekt ändrar detta inte nödvändigtvis scenariot. Varför? Du kan fortfarande hitta många sätt att räkna ut anslutningar mellan två användare och ta reda på deras adresser.

Problemet med nuvarande scenario

Först, om en användare vill göra transaktioner eller skicka tillgångar i kedjan, måste han / hon veta adressen. Så när du skickar pengarna kan du se vilken adress den kommer till. Å andra sidan, om någon betalar dig, skulle du kunna se var den kommer ifrån.

Om en användare känner till någon information om en annan användare från den verkliga världen kan han enkelt spåra och ta reda på vilken adress den andra använder. Uppenbarligen kan de söka igenom kedjan och räkna ut det baserat på deras aktivitet.

Ja, det är tidskrävande, men det är inte omöjligt att veta. Det är därför som adresser istället för namn inte hjälper till att skydda nätverkets integritet.

Kan bara kryptering vara tillräckligt?

Begreppet integritet och känslig information är nära relaterat till kryptering. Om du funderar på att bara lagra allmänna data i blockchain kan vi definitivt göra det. I det här fallet skulle vi fortfarande kunna vinna datakonservering, oföränderlighet och tidsstämplar.

Eftersom ingen av dem inte har något att göra med datatypen skulle du därför fortfarande kunna använda den distribuerade huvudboken för att lagra all information som bara är läsbar. Men du skulle fortfarande behöva lita på andra för att validera dess existens för att hjälpa till att skapa blocket i första hand. Så det är samma process som tidigare.

Du kan dock inte använda denna typ av kryptering för transaktioner som innebär överföring av tokeniserade tillgångar. Om du och Kevin krypterar dina transaktioner kan ingen i kedjan någonsin använda tillgången säkert längre. Det beror på att alla är osäkra på var tillgångarna exakt befinner sig.

Tillgången i fråga skulle förlora sitt värde på huvudboken, så kryptering kan inte vara svaret.

En konflikt mellan likviditet och integritet

Nu kan du se att om vi vill använda blockchain för ekonomiska ändamål, kommer du alltid att möta en konflikt mellan dessa två. Många nystartade företag står inför detta problem nu när de har att göra med tillgångar.

Även om det har varit många pilotprojekt som simulerar processen på blockchain, i verkligheten, är det inte detsamma. Processen kräver för mycket aktivitet och avslöjar därmed att två adresser försöker handla tillgångar.

Det här är hur information läcker ut, och det är en av de viktigaste problemen, men det finns fortfarande inga specifika regler i nätverket.

Nu avgör många nystartade alla sina poäng utanför kedjan snarare än i kedjan där de kan kryptera och få integriteten. Men blockchain har så mycket att erbjuda, och kedjeavtal med sekretess kan leda världsfinansieringen i en annan höjd.

Bland alla dessa konflikter har vi äntligen den lösning vi letat efter – The Zero Knowledge Proof.

Kapitel 2: Vad är noll kunskapsprov?

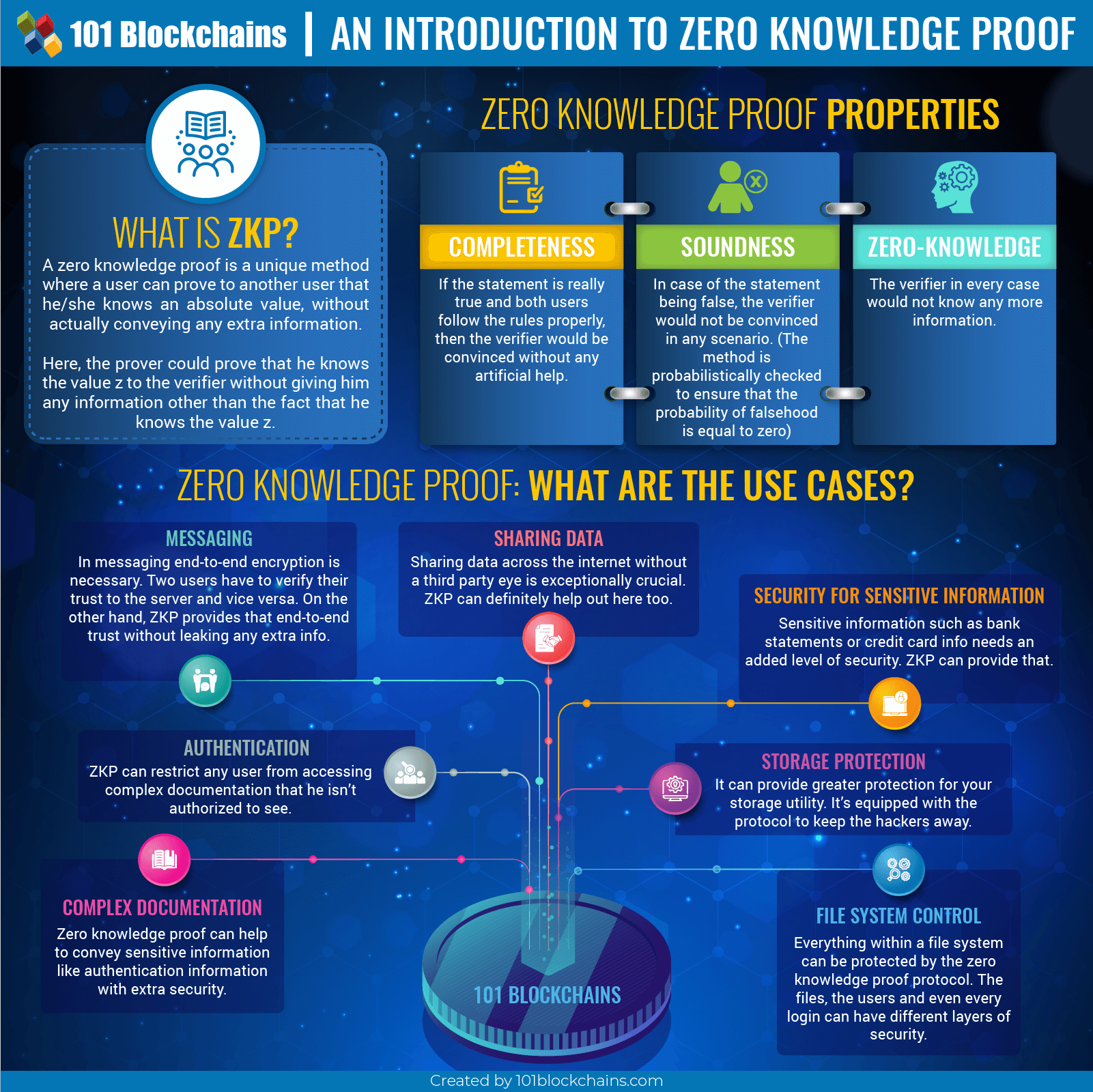

Konceptet bakom nollkunskapssäkerhet är verkligen unikt. Ett bevis på nollkunskap är en unik metod där en användare kan bevisa för en annan användare att han / hon vet ett absolut värde utan att faktiskt förmedla någon extra information.

Här kan bevisaren bevisa att han vet värdet z för verifieraren utan att ge honom någon annan information än det faktum att han vet värdet z.

Huvudkärnan bakom detta koncept är att bevisa besittning av kunskap utan att avslöja den. Den primära utmaningen här är att visa att du känner till ett värde z utan att säga vad z är eller någon annan info.

Verkar tufft? Det är inte så svårt.

Om en användare vill bevisa ett uttalande måste han känna till den hemliga informationen. På detta sätt skulle verifieraren inte kunna vidarebefordra informationen till andra utan att faktiskt veta den hemliga informationen.

Således måste uttalandet alltid inkludera att bevisaren känner till kunskapen, men inte själva informationen. Det betyder att du inte kan säga värdet på z men kan ange att du känner till z. Här kan z betyda vad som helst.

Detta är kärnstrategin för noll kunskapssäkra applikationer. I annat fall är de inte noll kunskapssäkra applikationer. Det är därför experter anser att noll kunskapssäkra applikationer är ett speciellt fall där det inte finns någon chans att förmedla någon hemlig information.

Zero Knowledge Proof Properties

Ett bevis på nollkunskap måste ha tre olika egenskaper för att beskrivas fullständigt. Dom är:

- Fullständighet: Om påståendet verkligen är sant och båda användarna följer reglerna ordentligt skulle verifieraren bli övertygad utan någon konstgjord hjälp.

- Ljud: Om påståendet är falskt, skulle verifieraren inte övertygas i något scenario. (Metoden kontrolleras sannolikt för att säkerställa att sannolikheten för falskhet är lika med noll)

- Nollkunskap: Verifieraren skulle i alla fall inte veta mer information.

Forskare undersöker vidare processen för att vara mer exakt och se till att det kräver färre interaktioner mellan två kamrater. Huvudsakligen är målet att eliminera mängden kommunikation och gå över till ett gemensamt referensuttalande för att säkerställa integritet.

Noll kunskapssäkra applikationer har vunnit popularitet under ganska lång tid nu. Men det är inte ett nytt koncept i det blå. Det har varit här i mer än 20 år. Forskare har förbättrat systemets produktion och effektivitet.

Att bevisa ett uttalande är nu super enkelt och mycket effektivt. Det kan nu gå direkt med blockchain-systemet.

Kapitel-3: Hur fungerar Zero Knowledge Proof?

Noll kunskapssäkra applikationer verkar som ett unikt protokoll. Men många av er måste undra hur man bevisar sitt uttalande utan att egentligen vidarebefordra informationen. Låt mig förklara det med två mest kända exempel.

Låt oss börja.

Första exemplet: Ali Baba Grotta

Detta är en av favoritscenarierna för att korrekt undersöka hur autentisering med noll kunskapssäkerhet fungerar. Här är bevisaren känd som Peggy, och verifieraren är Victor.

Så, för att hålla sakerna på samma nivå som autentisering utan noll kunskapssäkerhet, skulle bevisaren känna till ett värde z, och verifieraren skulle veta att bevisaren känner till värdet z.

Exemplet börjar så här, föreställ dig att Peggy på något sätt kan ett hemligt ord som kan öppna en magisk dörr inuti Ali Baba-grottan. Grottan ser ut som en ring med dörren som blockerar vägen för att gå ut. In- och utgången möts på en liknande plats.

Nu vill Victor se till att Peggy talar sanningen. Menande, hon känner till det hemliga ordet. Men Peggy är en privatperson och vill inte säga det magiska ordet till Victor. Så, hur kan Victor veta om hon talar sanningen eller inte??

Ett annat system

Victor kommer med en plan för att lösa situationen. Han markerar ingångsvägen A och utgångsvägen B. Eftersom de möts i samma position är väg A och B bara vänster och höger väg. Under denna undersökning stannar Victor utanför, medan Peggy går in i grottan.

Peggy har nu möjlighet att ta väg A eller B, men vad hon än tar kan Victor inte veta det. Efter att Peggy valt en väg går hon in och Victor går in i grottan. Han ropar sedan vägnamnet där han vill att Peggy ska återvända. Han kan välja slumpmässigt – antingen A eller B.

Om hon faktiskt känner till det hemliga ordet blir det väldigt enkelt. Hon kan använda det ordet för att öppna dörren och återvända till Victor. Eller så kan hon också returnera samma väg om det behövs.

Antag att Peggy inte riktigt känner till ordet. I så fall skulle hon bara kunna återvända till Victor, om Victor ropar namnet på vägen väljer hon först. Eftersom urvalsprocessen är slumpmässig skulle Peggy få 50% chans att följa Victors instruktion. Men om Victor upprepar denna process, låt oss säga 15 gånger eller 25 gånger, skulle Peggy inte kunna göra en lycklig gissning för att lura honom.

Att förutse att Victors flyttar blir nästan noll och Peggy skulle fastna.

Men även efter att ha upprepat denna process så många gånger lyckas Peggy komma tillbaka vart Victor vill att hon ska vara; då kan Victor säkert bedöma att hon känner till det hemliga ordet.

Vad händer med en tredjepartsvy?

Om en tredje part tittar på denna situation måste Victor vanligtvis ha en dold kamera för att spela in transaktionen. Kameran skulle emellertid bara kunna spela in vad Victor ropar – kan vara antingen A eller B. Medan det också skulle spela in Peggy som visas vid B när han ropar B eller visas på A när han ropar A.

Denna inspelning kan vara enkel att fejka för två personer om de är överens om detta från förhand. Därför skulle ingen tredje part vara övertygad om att Peggy faktiskt känner till det hemliga ordet. Om någon ens observerar experimentet från grottan blir han inte heller övertygad.

Så hur bevisar de integriteten i experimentet?

Om Victor vänder ett mynt och sedan väljer vägen utifrån det kommer noll kunskapssäker autentisering att förlora sin egendom. Men myntlåset skulle vara tillräckligt övertygande för att någon tredje parts observatör skulle kunna verifiera att Peggy känner till ordet.

På detta sätt skulle Victor kunna bevisa experimentets integritet utan att känna till ordet. Men det kommer inte att vara helt noll kunskapssäkert.

I digital kryptografi kan Victor vända mynt med en slumptalsgenerator som har några fasta mönster som myntet. Men om Victor’s mynt beter sig som en talgenerator, kunde han och Peggy ha fejkt experimentet igen.

Således, även med en talgenerator, blir det inte lika mycket effektivt som det enkla myntlåset.

Endast en enda rättegång

Märkte du att Peggy lätt kunde bevisa att hon känner till ordet utan att säga ordet i första försöket? I så fall måste Peggy och Victor gå in i grottan samtidigt. Victor skulle kunna se Peggy gå igenom A och komma ut B utan att avslöja ordet.

Men den här typen av bevis skulle övertyga någon. Så Peggy vill inte att någon annan ska veta om det, hon kan inte säga att hon konspirerade med Victor. För att hon inte ens vet vem som vet om sin kunskap och hur man styr den.

Andra exemplet: En färgblind vän och två bollar

Denna typ av experiment för noll kunskapssäker autentisering skulle kräva två bollar av samma storlek men med olika färger. Experimentet är väldigt populärt. Mike Hearn och Konstantinos Chalkias introducerade först den nya metoden. Du kan också göra detta experiment med två färgade kort.

Det går så här – föreställ dig att du har en färgblind vän och två bollar. Bollarna måste vara röda och gröna och ha samma storlek. Din vän tycker att de är samma sak och tvivlar på ditt uttalande om att de är olika.

Så du måste bevisa att de har olika färger utan att berätta för honom vilken som är vilken.

Du ger bollarna till din vän, och han håller dem gömda bakom ryggen. Efter det tar han fram en boll slumpmässigt och låter dig se den. Han sätter sedan tillbaka bollen och väljer sedan slumpmässigt bollen igen.

Du får se bollen den här gången också. Efter det skulle han fråga dig om han bytte bollen eller inte. Han kommer att upprepa denna process under en tid för att vara säker.

Nu när du inte är färgblind kan du definitivt säga att om han bytte bollen eller inte. Om kulorna hade samma färg skulle din sannolikhet för att svara korrekt vara 50%. Så efter att ha upprepat denna process och när du kan svara varje gång korrekt skulle din vän vara övertygad.

Sannolikheten för förväntan skulle bli noll, och du skulle uppnå de tre nollkunskapsegenskaperna.

Men se till att din vän inte vet vilken som är grön och vilken som är röd. På detta sätt kommer du att kunna bevara den tredje egenskapen “noll kunskap”.

Kapitel-4: Interaktivt noll kunskapsprov

Noll kunskapskryptering kan vara av två slag –

- Interaktiv noll kunskapssäker.

- Icke-interaktiv noll kunskapssäker.

Låt oss se vad de är.

Grunden för interaktivt noll kunskapsprov

Denna typ av noll kunskapssäker autentisering skulle kräva interaktioner mellan kamrater eller andra datorsystem. Genom att interagera kan bevisaren bevisa kunskapen och valideraren kan validera den.

Detta är det mest typiska scenariot för noll kunskapssäker blockchain. Här skulle du bevisa utan att avslöja förståelsen. Men du avslöjar det också för användaren du interagerar med. Så om någon bara tittar på er två kommer han inte att kunna bekräfta er kunskap.

Även om det är ett av de bästa integritetsprotokollen, kräver det fortfarande en hel del ansträngningar när du vill bevisa det för mer än en person. Detta beror på att du måste upprepa samma process om och om igen för varje person som bara genom att titta på att de inte kan komma överens med dig.

Detta protokoll skulle behöva någon form av interaktivt svar från verifieraren för att utföra. Annars kan bevisaren aldrig bevisa det på egen hand. Den interaktiva ingången kan vara en form av utmaning eller någon annan typ av experiment. Självklart måste processen övertyga verifieraren om att känna till kunskapen.

I andra fall kan verifieraren spela in processen och sedan spela den för andra så att de också kan se den. Men om andra människor verkligen skulle bli övertygade eller inte beror bara på dem. De kan acceptera det eller inte.

Det är därför interaktiv noll kunskapssäker blockchain är effektivare för få deltagare snarare än för en stor grupp.

Kapitel 5: Icke-interaktivt nollkunskapsbevis

Icke-interaktiv noll kunskapssäker blockchain är här för att verifiera ett uttalande till en större grupp människor. Du behöver inte alltid gå till den icke-interaktiva nollkunskapssäkra blockkedjan för att kontrollera. Ofta kanske du kan hitta någon pålitlig verifieringskälla som kan garantera dig.

Men när du inte kan hitta någon, är icke-interaktiv noll kunskapssäker blockchain vägen att gå.

Sudoku-utmaningen med kort

Sudoku är ett av de svåraste spelen men med enkla regler. Alla rader, sektorer och kolumner behöver bara ha siffrorna 1-9 en gång.

Tänk i det här fallet att du känner till lösningen på detta pussel, vilket kan ta dagar för även datorer. Så om du vill sälja lösningen hur verifieraren vet att du inte lurar honom? Du måste bevisa din kunskap utan att avslöja lösningen för verifieraren.

Låt oss se hur du kan göra det.

Ett sätt att lösa

Du behöver 27 kort där de är numrerade från 1-9. Så 27 kort skulle innehålla siffran 1 och sedan ytterligare 27 nummer 2. Totalt behöver du 243 kort.

Nu måste du lägga tre kort i en motsvarande ruta med lösningen. Det betyder att om det korrekta numret för den rutan är fem, kommer du att lägga tre nummer 5-kort i den rutan.

I en Sudoku-tabell ser du att några svar alltid syns. I dessa rutor placerar du kortet med framsidan uppåt. På lådor som inte har svaret placerar du korten upp och ner.

Nu måste du bevisa att du har placerat alla kort i rätt position utan att avslöja det. Du måste:

Ta det översta kortet från varje kolumn tills du har nio högar. Upprepa samma sak för rader och sektor.

Då måste du blanda varje hög och sedan vända för att avslöja siffrorna.

Du känner till grundregeln, alla siffror från 1-9 måste visas en gång i varje rad, sektor och kolumn. Så om hela din hög har siffrorna 1-9 bara en gång, så vet verifieraren att du har lösningen.

Icke-interaktiv kan vara det bästa sättet att bevisa ditt uttalande för många människor utan att öka resurserna och kostnaden.

Kapitel 6: Noll kunskapsprov förklaras – zk-SNARKS förklaras

Du måste ha hört talas om zk-SNARKS nu. Har du någonsin undrat vad det egentligen är? Zk-SNARKS förklarade är en teknik som använder det icke-interaktiva nollkunskapssäkra exemplet. Zcash använder denna form av kryptografi för att säkerställa bättre integritet.

Det är faktiskt en akronym för Zero-Knowledge Succinct Non-Interactive Argument of Knowledge.

Denna teknik består av tre olika algoritmer:

- Nyckelgenerator: Nyckelgeneratorn ställer in en parameter för att generera ett nyckelpar. Här kan en betrodd källa generera ett privat eller offentligt nyckelpar och sedan förstöra den privata delen. Efter det genererade ett nytt nyckelpar genom att använda den offentliga delen. Här skulle en användas för att bevisa en annan för verifiering.

- Bevisare: Bevisaren måste ta den bevisande nyckeln och en del offentliga bidrag för att bevisa hans kunskap. Här kommer han att vara vittnen privat och sedan tillfredsställa sammanhanget för att bevisa sin poäng.

- Bekräftare: Verifieringen skulle behöva verifieringsnyckeln för att säkerställa att uttalandet är sant eller falskt. Han måste ta in den offentliga insatsen och beviset för att utvärdera om det är sant eller falskt.

Annat än dessa tre måste zk-SNARKS också behålla –

- Nollkunskap: Verifieraren skulle inte lära sig något annat än det faktum att påståendet är sant. Kortfattad: Oavsett utmaningen kanske den behöver vara riktigt liten så att man kan bevisa det inom några millisekunder.

- Icke-interaktiv: Användaren skulle bara skickas ståndaren till verifieraren och inget annat. Verifieraren kommer inte att kunna interagera vidare med bevisaren.

- Argument: Beviset skulle hålla sundheten av noll kunskapskryptering och skulle vara bunden av polynom-tid.

- Av kunskap: Prover och Verifier kan inte utföra processen utan ett pålitligt vittne.

Kapitel-7: Företag som använder Zero Knowledge Encryption

Nu när du vet allt om noll kunskapssäker låt oss ta en titt på några av de kända företag som använder detta protokoll.

Anmärkningsvärda projekt

-

Zcash

Det mesta av blockchain-plattformen exponerar transaktionerna mellan två kamrater. Det är inte bara en av nackdelarna med blockchain, utan det stör också dess tillväxt. Zcash kan å andra sidan ge fullständig integritet när det gäller transaktioner.

Det är öppen källkod och tillståndlös blockchain-plattform som använder kärnan i noll kunskapssäker Transaktionsprocessen är skyddad. Så det kommer att hitta värdet, avsändaren och mottagaren i blockchain.

Det är också känt för att introducera zk-SNARKS och efter det har många följt dess väg.

Läs mer:Vad är Zcash?

-

ING

ING är en nederländsk bank som har startat sin nya blockkedja med noll kunskap. Även om de lanserade lite av en modifierad version av noll kunskapssystem kallas noll kunskapsområde bevis. I den här kräver de mycket mindre beräkningskraft än nödvändigt.

Det är direkt relaterat till den finansiella sektorn, till exempel inteckningsvärde. Du kommer att kunna bevisa att du har lön för att få en inteckning utan att avslöja din lön.

För närvarande är det öppen källkod, men det gör det genom en stor utmaning för andra finansiella blockchains.

-

PIVX

Detta företag vill ändra de typiska sätt som världen arbetar på. I ett system där allt styrs och hanteras av andra, har PIVX för avsikt att införa en säker tillflyktsort för dina finansiella rapporter. De arbetar med en ny integration där de följer exemplet med noll kunskapssäkerhet.

Här är det enda som skulle vara offentligt bekräftelsen av skickade pengar. Det vill säga att du skulle se att någon skickade pengar, men adressen eller tidsmängden skulle vara dold. PIVX säkerställer en snabbare transaktionshastighet med sin nya integration med den extra förstärkningen av integriteten.

-

Zcoin

Företaget använder Zerocoin-protokollet för att tillhandahålla extra säkerhet och helt anonym transaktion. Zerocoin-protokollet följer naturligtvis konceptet med noll kunskapssäkerhet. i alla fall, Zcoin erbjuder skalbarhet som många blockchain-nätverk saknar.

Här, med hjälp av Zcoin, kommer du att kunna bevara din identitet till fullo och vad du spenderar på nätverket. Det är ett utmärkt sätt att skydda svampbarhet.

Men förvirra dem inte med Zcash. De har olika protokoll och definitivt inte gafflar av varandra.

Anmärkningsvärda leverantörer

-

StarkWare

StarkWare är ett annat fantastiskt företag som använder noll kunskapssäkra exempel för teknik till fullo. Men de verkar vrida upp det typiska SNARKs-protokollet. Istället för SNARK använder de STARK-tekniken.

StarkWare syftar till att förbättra integriteten och skalbarheten i blockchain med en transparent transaktionsmetod. De utvecklar för närvarande hårdvaru- och mjukvarustödet för att säkerställa bättre resultat från sin STARK-teknik.

Denna nya teknik kommer att bli av med det dolda inflationsproblemet, vilket tar bort den betrodda installationen. zkSTARK är förkortningen för Zero Knowledge Scalable Transparent ARgument of Knowledge. Men även om den dolda inflationen är borta kommer den fortfarande att vara kvantbeständig.

Denna nya STARK-teknik kan vara nästa steg i SNARKs.

-

QED-it

Detta är en av startups som använder noll kunskapssäkerhet för att ge säkerhet. QED-it är ett israeliskt företag som kan hantera konfidentiella uppgifter utan tredje parts öga. Du kan integrera i ditt system för bättre datahantering.

Några av deras populära kunder inkluderar BNP Paribas och Deloitte. Huvudmålet är att tillhandahålla integritet till företag. De senaste två åren förbättrade de sitt projekt och utvecklade helt nya SNARK-system som kan hantera alla situationer.

Några av deras användningsfall är en riskbedömning i realtid, försörjningskedja, kapitalförvaltning, förutsägbart underhåll och många fler.

Kapitel-8: Var kan du använda ZKP?

ZKP eller noll kunskapssäkra användningsfall måste kunna arbeta med kryptografi och pålitliga enheter. Jämfört med andra enheter verkar mobilen vara det rätta valet här. De erbjuder en säker körningsmiljö jämfört med webbläsare. Men det är fortfarande inte av risk.

Men huvudfrågan är var du kan använda noll kunskapssäkra användningsfall?

-

Meddelanden

I meddelanden är end-to-end-kryptering nödvändig. Så att ingen kan läsa dina privata meddelanden utan klienten själv. Två användare måste verifiera sitt förtroende för servern och vice versa. Å andra sidan tillhandahåller ZKP det slutliga förtroendet utan att läcka någon extra info. Med hjälp av ZKP skulle ingen längre kunna hacka sig till ditt meddelande.

Detta är ett av de nollkännedomssäkra användningsfall.

-

Autentisering

Noll kunskapssäker kan hjälpa till att förmedla känslig information som autentiseringsinformation med extra säkerhet. Här kan ZKP upprätthålla en säker kanal för användaren att använda sin autentiseringsinformation utan att exponera den. Således skulle han effektivt kunna undvika läckage av data.

-

Dela data

Att dela data över internet utan ett tredje parts öga är exceptionellt avgörande. När du delar något i nätverket oavsett hur skyddande de påstår sig vara, finns det alltid vissa risker.

Någon kan alltid hacka in eller fånga mellan att dela information – det är här ZKP definitivt kan hjälpa till.

Detta är en annan stor av de noll kunskapsbevis användningsfall.

-

Säkerhet för känslig information (kreditkortsinformation)

Känslig information som kontoutdrag eller kreditkortsinformation behöver en extra skyddsnivå. Banken bevarar kreditkortshistoriken. Men när du begär information från dem måste du kommunicera med deras server.

Även om banker går igenom en säker linje, är kreditkortshistoriken fortfarande mycket känsligare än genomsnittliga data. I det här fallet, inte bara kryptera hela informationen som en utan blockerar, kan bankerna ge bättre säkerhet.

Eftersom banker bara skulle manipulera de nödvändiga blocken utan att vidröra andra block, kommer din historik att få rätt mängd säkerhetslager. Och ZKP kan ge det.

-

Komplex dokumentation

ZKP kan begränsa alla användare från att få tillgång till komplex dokumentation som han inte har behörighet att se. Eftersom ZKP kan kryptera data i bitar, behöver du bara manipulera vissa block för att ge åtkomst och begränsa åtkomst till andra användare.

På det här sättet kan obehöriga inte se dina dokument.

-

Lagringsskydd

Det kan ge ett större skydd för ditt lagringsverktyg. ZKP är utrustat med protokollet för att hålla hackarna borta. Med detta krypteras inte bara din lagringsenhet utan informationen i den. För att inte tala om att åtkomstkanalen också kommer att vara alltför skyddad.

-

Filsystemkontroll

Allt inom ett filsystem kan skyddas av protokollet utan nollkännedom. Filerna, användarna och till och med varje inloggning kan ha olika säkerhetslager. Så det kan vara ett bra användningsfall när det behövs.

Alla dessa nollkunskapssäkra användningsfall kan användas i verklighetsscenariot.

Läs mer: Hur noll kunskapsbevis förändrar blockchain?

Kapitel 9: Implementering av noll kunskapsbevisarkitektur

Innan du vill ha noll kunskapssäker implementering måste du veta om vad den förlitar sig på.

Nyckelpappningsprocess

ZKP delar upp en enda dataström i små block. Var och en av dessa block krypteras separat. Vid noll kunskapssäker implementering kommer nyckeln till kryptering endast att finnas på användaren, och med det kommer han att kunna kryptera och dekryptera informationen.

Hantera privilegier

Nycklarna lagras i behållare. Men om en användare vill ändra lagringsnyckeln måste han jämföra sin ägarkod. Om de matchar kommer han att kunna ändra det, och om de inte gör det kommer det att förbli orört.

Kontrollerande begäranden

Du bör se till att ingen bara kan lägga till texter inom din nollkunskapssäkra implementering. Eftersom användarna bara kommer åt den i blockchain-nätverket måste du konvertera varje åtgärd till API-kommandon.

På detta sätt skulle ingen kunna kringgå dina säkerhetsåtgärder.

Lätta alla attacker

Blockchain är inte ett perfekt nätverk. Även om det sänker mängden attack, blir det inte helt av med det. Så när du integrerar ZKP i ett system kopplar du det med andra åtgärder. På så sätt kommer du att bli av med de återstående attackerna som potentiellt kan skada nätverket. Ingen kunskapssäker implementering kräver att dessa metoder fungerar korrekt.

Är Zero Knowledge System viktigt?

Noll kunskapssäkerhet som förklarat överlägset har visat sig kunna hantera företag på företagsnivå. Inte alla är ett fan av det offentliga huvudbanksystemet där alla kan se dina transaktioner. Ja, du får anonymitet med hjälp av adresser, men ändå kan människor också spåra adresser.

När det gäller att lagra ytterligare känslig information är blockchain inte heller den bästa idén. Företag hanterar mycket privat information, och det befintliga sekretessprotokollet räcker inte.

Noll kunskapsbevis som bara förklaras kan förbättra blockchain, men det kan också bli av med alla negativa problem. Många företag är inte intresserade av blockchain även om; det är en vacker uppfinning. Men med hjälp av Zero Knowledge proof förklarade kan alla nu börja använda det.

Så svaret skulle vara ja, noll kunskapssystem är utan tvekan en viktig faktor när det gäller blockchain.

Kapitel-10: Slutsats

Blockchain kommer med sin egen uppsättning meriter och nackdelar. Även om det först verkade ganska lovande, men det har verkligen mycket bagage. Dessa fel saktar ner tillväxten av denna underbara teknik.

Men med införandet av noll kunskapssystem – riddaren i lysande rustning, har saker börjat förändras. Nu kan blockchain vara den superskyddande plattformen alla hoppades på.

Om du är intresserad av mer grundläggande blockkoncept som ZKP kommer den här kostnadsfria grundläggande blockchain-kursen att vara till nytta.